Komplexe Prozesse erfordern neue Lösungen

Mithilfe des sogenannten Lifecycle-Managements wird ein Ansatz geschaffen, die Administration eines Systems über den Betrieb bis hin zur Stilllegung zu vereinfachen sowie Systeme und Ressourcen bei Bedarf wieder stillzulegen.

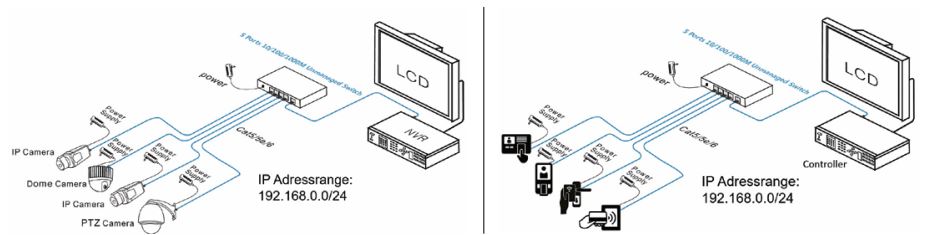

Anforderungen an die heutigen Industrienetzwerke haben sich in den letzten Jahren stark verändert. Blickt man nur wenige Jahre zurück, stellt man fest, dass die einzelnen Systeme eines Gebäudes wie beispielsweise der Videoüberwachung, Brandmeldeanlage, Zutrittskontrolle oder auch die HLK-Anlage (Heizung, Lüftung, Klima) netzwerktechnisch in den meisten Fällen komplett getrennt waren.

Nicht selten wurde für jedes System eine eigene Netzwerkinfrastruktur installiert. Das mehrfache Verlegen von Netzwerkkabeln oder auch Verbauen multipler Netzwerkkomponenten wie Switches ist meist ebenfalls von der Installation betroffen.

Schnell offenbarte sich eine Kontraproduktivität bezüglich Ressourcen und einer übersichtlichen Planung. Warum das aus heutiger Perspektive respektive den geänderten Anforderungen nicht mehr genügt, wird im Folgenden beleuchtet. Für bestehende Infrastrukturen gilt es, betreffend des Reengineerings sowie des Lifecycle-Managements einiges zu berücksichtigen.

Wie aus der Abbildung 1 (s. unten) hervorgeht, haben beide Systeme den gleichen IP-Adressbereich. Solange diese beiden Anlagen getrennt voneinander betrieben werden, funktioniert diese Betriebsart gut und zuverlässig. Die Anforderungen an die aktuellen Anlagen haben jedoch grundlegend geändert. Heute zählt nebst der Funktionalität auch der Komfort. So möchten die Kunden beispielsweise von einer zentralen Stelle her den Zugriff auf die verschiedenen Systeme sicherstellen. Unternehmen sind zudem nicht mehr bereit, mehrere Netzwerkinfrastrukturen zu finanzieren. Mithilfe moderner Netzwerkkomponenten können mehrere Systeme gleichzeitig und sicher auf der gleichen physischen Infrastruktur betrieben werden, wodurch sich die Kosten-/Nutzen-Situation massiv verbessert.

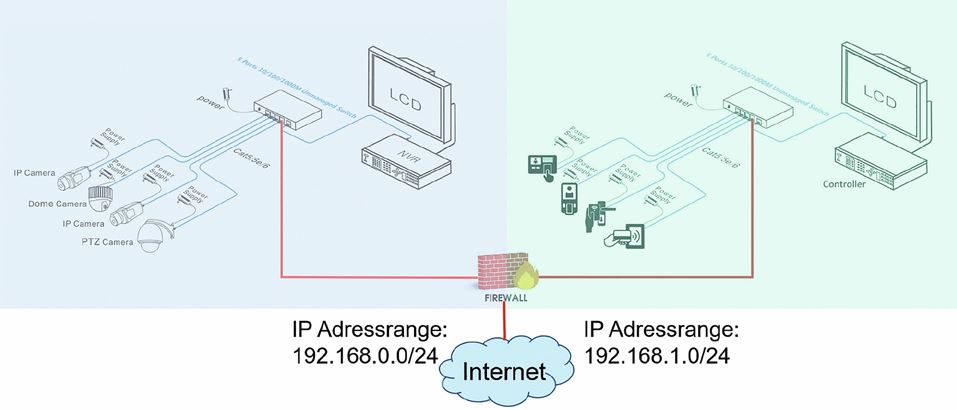

Resultierend aus dieser Anforderung bedarf es, diese beiden Systeme netzwerktechnisch zusammenzuschliessen. Da nun mehrere Geräte über dieselbe IP-Adresse verfügen, wird es unausweichlich zu einem Fehlverhalten der Systeme kommen. Aufgrund dieser Anforderung sind die bestehenden Netzwerke zu «reengineeren». Gemäss dem aktuellen Best-Practice-Ansatz müssen dabei alle unterschiedlichen Systeme, auch «Gewerke» genannt, jeweils in ein eigenes Netzwerksegment «verpackt» werden.

Netzwerksegmentierung

Im übertragenen Sinne wird dem einen der beiden «Häuser» mit der gleichen Postadresse ein neuer Strassenname verliehen. Somit kann die Post die Pakete, in diesem Fall die digitalen Pakete, auf dem Netzwerk wieder korrekt zustellen. Bei dieser Massnahme wird auch von Segmentierung gesprochen. Dadurch wird die Möglichkeit geschaffen, dass die Netzwerkkommunikation nun über eine zentrale Stelle läuft und somit genau definiert werden kann, welches Gerät mit welchem Endgerät «kommunizieren» darf. Ein weiterer Vorteil der Segmentierung liegt in der Resilienz der kompletten Infrastruktur. Sollte es nun beispielsweise zu einem Cyberangriff kommen und ein solches Segment würde kompromittiert, hätte ein solcher Angriff – bei korrekter Konfiguration der Firewall – maximal «nur» eine Auswirkung auf das betroffene Segment; die anderen wären bestenfalls nicht betroffen und das Unternehmen bleibt weiterhin operativ.

Vorteile eines fachgerechten Lifecycle-Managements

Wirft man nun einen Blick auf das Lifecycle-Management, wird schnell klar, dass dieses ebenfalls einen grossen Beitrag zur Cybersecurity beisteuert. In einem solchen Managementprozess werden Firmen in einem ersten Schritt beraten, was an IT-Komponenten benötigt wird, um ein Unternehmen operativ betreiben zu können. In einem zweiten Schritt werden die passenden Komponenten beordert und zur Bereitstellung disponiert.

Im nächsten Schritt wird der effektive Betrieb sichergestellt. Hierbei handelt es sich beispielsweise um die regelmässige Aktualisierung der Software. Jedes Produkt wird eines Tages vom Hersteller abgekündigt und nicht mehr weiter unterstützt. In solch einem Fall werden z.B. keine Sicherheits-Updates mehr zur Verfügung gestellt. Hierbei hilft ein Lifecycle-Management, solche Komponenten zu erkennen und frühzeitig zu ersetzen.

Stilllegung alter Komponenten

Entsprechend beruht der nächste Schritt auf der fachgerechten Stilllegung der alten Komponente und deren Rückbau, um die Migration auf die neuen Komponenten sicherzustellen. Ein kontrollierter Rückbau ist insofern sehr wichtig, damit sichergestellt ist, dass alte Systeme nicht «vergessen» werden und somit eine bestehende Gefahr von ihnen ausgeht.

Ab hier beginnt der Kreislauf von vorne: Veraltete und ungepatchte Systeme (Systeme, die nicht mit den aktuellen Sicherheits-Updates betrieben werden), bieten eine ungemein grosse und unkontrollierbare Angriffsfläche für Cyberkriminelle. Wenn diese Basis geschaffen wurde, kann man sich der vorsorglichen Wartung (Predictive Maintenance) widmen. Hierbei werden in der kompletten Infrastruktur, jedoch an den notwendigen Stellen, digitale Sensoren platziert, welche rund um die Uhr Daten und Zustände erfassen und diese sammeln.

Werden diese Daten systematisch erfasst und ausgewertet, lassen sich daraus Rückschlüsse auf den Zustand der Infrastruktur ziehen. Dementsprechend wird beispielsweise erkannt, wenn eine Festplatte sich dem «Lebensende» nähert, sodass sich diese proaktiv auswechseln lässt, bevor es zu einem Crash kommt und die Anlage deswegen stillsteht. Mithilfe solch eines funktionierenden Wartungskonzeptes wird signifikant dazu beigetragen, Stillstände zu vermeiden und Ausfallszeiten tief zu halten. Dadurch optimiert sich die Wartung grundsätzlich, da effektiv nur noch die Komponenten ersetzt werden müssen, welche nachweislich fehlerhaft sind oder kurz vor dem Zusammenbruch stehen. Zudem lässt sich eine Analyse auf Randzeiten planen, sodass die Auswirkungen auf das laufende System möglichst tief gehalten werden können.

Dieser Fachartikel erschien in der gedruckten Ausgabe SicherheitsForum 1-2022.

Sie wollen die Artikel dieser Ausgabe lesen? Dann schliessen Sie gleich hier ein Abonnement ab.