Ist meine Sicherheitstechnik auch gegen Cyberangriffe gerüstet?

Die Digitalisierung hat die Sicherheitstechnik verändert und die zunehmende Vernetzung birgt Gefahren. Ein neuer Cyber-Security-Leitfaden des SES-Verbands unterstützt die Errichter von Sicherheitsanlagen, ihre Systeme vor Hackerangriffen zu schützen. Zwei Autoren des Leitfadens im Gespräch.

die Anforderungen der Cybersicherheit erfüllen.

Physische Sicherheitssysteme müssen sicher sein – auch in Sachen Cybergefahren. Deshalb hat der SES-Verband mit einem neuen Leitfaden reagiert.

Edi Lehmann und Roger Hiestand, Arbeitsgruppe Cyber-Security des Verbandes Schweizerischer Errichter von Sicherheitsanlagen (SES): Dem stetigen Wandel der Technik und der digitalen Transformation gilt es auch in unserer Branche Rechnung zu tragen. In der Gebäudetechnik sind die verschiedenen Gewerke wie Zutrittskontrolle, Videoüberwachung, Einbruch- oder Brandschutz über ein Managementsystem vernetzt. Somit muss die physische Sicherheit auch Anforderungen der Cybersicherheit erfüllen. Deshalb hat der SES-Verband respektive die damit beauftragte Arbeitsgruppe vor einiger Zeit mit der Ausarbeitung eines neuen Cyber-Security-Leitfadens begonnen. Bei dem Dokument handelt es sich um eine Hilfestellung für die Systemintegratoren von Sicherheitstechnik, nicht aber für ein komplexes Rechenzentrum. Das kleine und handliche Dokument zeigt einfach und verständlich auf, wie mit technischen und organisatorischen Massnahmen Sicherheitsanlagen bezüglich Cyber-Security fit gemacht werden können.

Der Leitfaden geht nicht auf einzelne Sicherheitstechniken ein. Weshalb?

Der Leitfaden geht nicht auf einzelne Sicherheitstechniken ein. Weshalb?

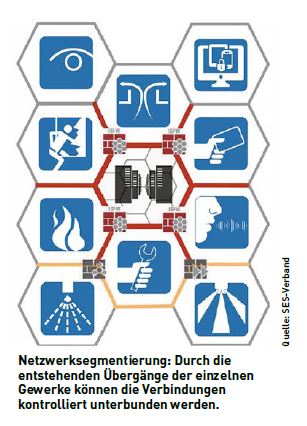

Primäres Ziel ist die Sensibilisierung der Branche. Wir haben bereits ein erstes Ziel erreicht, wenn sich sowohl der Sicherheitstechnikanbieter als auch der Planer und letztlich der Benutzer fragen, was überhaupt wie geschützt werden muss. In einem weiteren Schritt geht es um die Netzwerksegmentierung: Durch die entstehenden Übergänge der einzelnen Gewerke der Gebäudetechnik können die Verbindungen kontrolliert und effizient unterbunden werden (siehe Abbildung «Netzwerksegmentierung»). Schliesslich gilt es noch, den Endpoint, also beispielsweise die Videoüberwachungskamera oder die Brandmeldeanlage selbst, zu schützen. Es genügt längst nicht mehr, nur mit einer Antivirensoftware zu arbeiten.

Welche Bereiche der einzelnen Sicherheitstechnologien haben bezüglich Cybersicherheit die Nase vorn?

In der Videoindustrie hat in den letzten Jahren eine starke Sensibilisierung stattgefunden, aber auch bei den Managementplattformen. Grundsätzlich haben alle diesen Weg eingeschlagen, die schon länger von analog auf digital umgestellt haben. Denn damit wird der Schutz vor Cyberangriffen logischerweise relevant. Mit dem Thema sollten sich heute alle Systemintegratoren von Sicherheitstechnik befassen, denn ihre Lösungen werden fast immer in ein Netzwerk eingebunden.

Hätte der SES-Verband das Thema nicht früher zur Sprache bringen müssen?

Besser spät als nie! Es ist gar nicht so schlecht, dass der Verband zugewartet hat. IT-Security ist ein jüngeres Thema und das Bewusstsein dafür ist noch nicht derart gross. Häufig wird es noch immer mit dem Hinweis «wir sind für Hacker nicht interessant» vernachlässigt. Dabei gehen Cyberkriminelle nicht immer gezielt vor, sondern streuen Schadprogramme wahllos. Die verschiedenen Fälle, die in jüngster Zeit publik wurden, weisen deutlich auf die Problematik hin. Auch die Sicherheitsindustrie muss sich stärker damit befassen und ihre Lösungen entsprechend gestalten.

Die Verschmelzung von Informations- und Sicherheitstechnik sei eine grosse Herausforderung, heisst es im Leitfaden. Was bedeutet das für den einzelnen Errichter von Sicherheitsanlagen?

Die klassischen Netzwerke von einst existieren nicht mehr. Früher hiess es «never touch a running system». Heute ist das Gegenteil der Fall: Greift man nicht in bestehende Systeme ein, kann es sehr kritisch werden. Denn ohne Patch-Management (Korrektur eines Programms) und Updates, die der Hersteller von Sicherheitstechnik bieten muss, geht es nicht mehr. Früher handelte es sich um isolierte Systeme, die nicht in ein Unternehmensnetzwerk eingebunden waren.

Doch mit der Vernetzung – die Angriffsfläche für Hacker wird zwangsläufig grösser – hat sich dies radikal geändert und allfällige Sicherheitslecks müssen rasch behoben werden. Das muss auch die Sicherheitstechnik, also die Operational Technology (OT), gewährleisten können.

Wichtig ist noch ein anderer Punkt: die unterschiedlich lange Lebensdauer von Informationstechnologie (IT) und Sicherheitstechnik. Die IT ist sehr schnelllebig und wird regelmässig erneuert. Die Lebensdauer der Sicherheitstechnik hingegen ist länger. Das muss der Systemintegrator berücksichtigen, denn seine Sicherheitstechnik muss auch dann noch mit der IT sicher kommunizieren können, wenn diese aktualisiert wird.

Die Haftungsfrage ist kein Thema im SES-Leitfaden. Weshalb?

Der Errichter von Sicherheitsanlagen soll den Nutzer zwar wie gesagt automatisch mit Patches versorgen, um Sicherheitslücken rasch zu schliessen. Doch bezüglich Haftung heisst es gleich zu Beginn im neuen SES-Leitfaden: «Die grundsätzliche

Verantwortung zum Eigenschutz liegt bei den jeweiligen Unternehmen und Organisationen.» Das Risiko liegt also grundsätzlich beim Betreiber einer Anlage. Weiter wollen wir uns im Leitfaden nicht zur Haftungsthematik äussern.

Ist das Thema Cyber-Security in Wartungsverträgen enthalten?

Hier besteht in der Sicherheitsbranche noch etwas Nachholbedarf und die Cyber-Security-Thematik sollte vermehrt in Wartungsverträgen geregelt werden. Das ist gerade auch für kleinere Errichterfirmen eine Chance, denn sie können ihren Abnehmern entsprechende Wartungsmöglichkeiten anbieten, was die Kundenbindung stärkt.

Wir möchten noch betonen, dass ein Techniker eines Sicherheitsanbieters heute über grosses Know-how im Netzwerkbereich verfügen sollte, denn er muss eine Anlage auch bezüglich Cyber-Security warten können.

Zwischen Sicherheit, Komfort und Kosten besteht immer ein Spannungsfeld. Was lässt sich zur Kosten-Nutzen-Frage sagen?

Es ist wie bei der physischen Sicherheit: Jedes Unternehmen setzt je nach Geschäftstätigkeit auf unterschiedliche Sicherheitsanforderungen. Jeder Firmenverantwortliche kann selber ausrechnen, was es ihn pro Tag kostet, wenn der Betrieb oder auch nur Teile davon lahmgelegt werden.

Im Bereich Cyber-Security geht es um organisatorische und technische Belange. Wie stark ein Unternehmen «aufrüsten» muss, um Cyberangriffe abzuwehren, sollten Nutzer, Planer und Hersteller gemeinsam erörtern. Ein besseres Sicherheitslevel kostet meistens auch mehr.

Müsste heutzutage nicht jede Sicherheitstechnik bezüglich Cyber-Security geprüft oder gar zertifiziert sein?

Rein theoretisch wäre das gut. In der Brandschutzverordnung existieren versicherungstechnische und feuerpolizeiliche Auflagen. Doch solche Bestimmungen kennt man in der Cyber-Security nicht. Zudem: Wenn eine Kontrollinstanz eine Sicherheitsanlage heute auf Cyber-Security prüft und für gut befindet, wäre eine solche Prüfbescheinigung vermutlich in kurzer Zeit überholt. Im Brandschutz fallen jährlich wiederkehrende Anlageprüfungen an. In der Cyber-Security hätte man viel kürzere Intervalle, was kostentreibend ist. Denkbar wäre jedoch, dass die Sicherheitstechnik auf Stufe Design auf den Aspekt IT-Sicherheit geprüft oder zertifiziert würde.

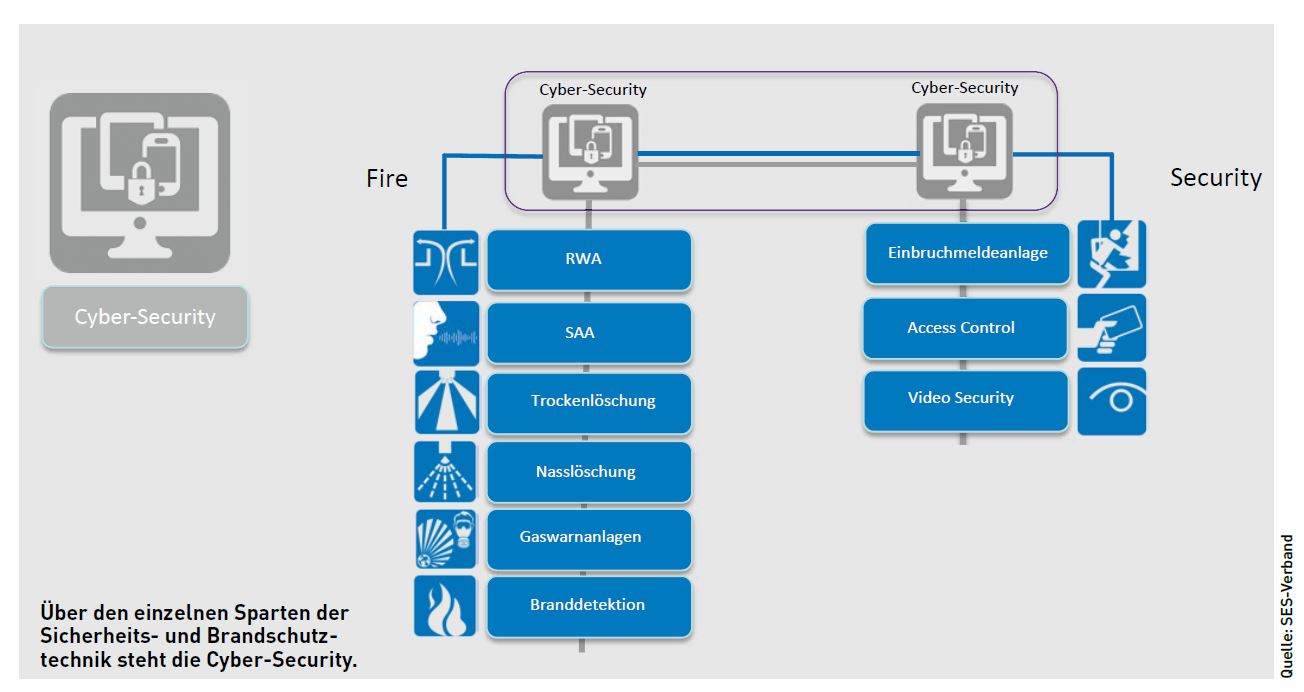

Cyber-Security in der SES-Struktur

Der Verband Schweizerischer Errichter von Sicherheitsanlagen, kurz SES, ist in die beiden Bereiche «Fire» und «Security» gegliedert. Über der Sicherheits- und Brandschutztechnik steht neu im SES-Organigramm die Cyber-Security. Sie besteht derzeit im Verband aus einer Arbeitsgruppe mit den vier Mitgliedern Edi Lehmann, Roger Hiestand, Patrik Kamber und Christian Sigrist. Die Änderung im Organigramm muss an der SES-Mitgliederversammlung vom 9. Juni 2020 noch abgesegnet werden. Dann erst besteht im SES-Verband offiziell die neue Kommission Cyber-Security.

Infos: www.sicher-ses.ch