Datenschutz Privacy by Design

Nicht erst seit PRISM & Co. ist Datenschutz in aller Munde. Bereits die rasante Entwicklung vernetzter mobiler Anwendungen, sozialer Netzwerke sowie von Cloud Computing und Business Intelligence verlangte nach neuen Konzepten zum Schutz personenbezogener Daten.

Viele Unternehmen sehen Datenschutz (Privacy) primär als juristisches und organisatorisches Thema und wählen einen Top-down-Ansatz, um Compliance zu gültigen Gesetzen zu erreichen. Privacy by Design (PbD) hingegen geht davon aus, dass Datenschutz nicht nachgelagert durch Rechtsvorschriften gewährleistet werden kann, sondern vor allem dort implementiert werden muss, wo personenbezogene Daten gespeichert und verarbeitet werden. Also dort, wohin Top-down-Ansätze häufig noch nicht konsequent vordringen: im Produkt- und Softwaredesign.

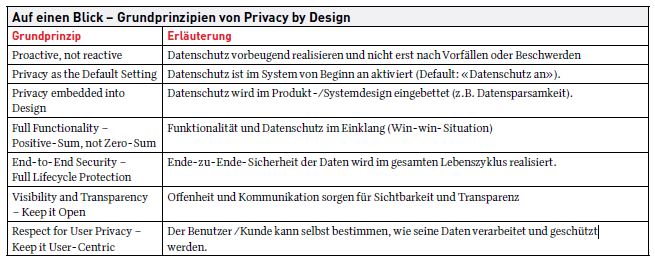

Grundprinzipien von Privacy by Design

Das Konzept Privacy by Design wurde massgeblich durch die kanadische Datenschutzbeauftragte (Privacy Commissioner) von Ontario, Dr. Ann Cavoukian, beeinflusst und entwickelt. Es zielt darauf ab, Datenschutz zum «Standardbetriebsmodus » zu machen und so die Kontrolle der Anwender über ihre persönlichen Daten zu gewährleisten. Dafür setzt PbD auf sieben Grundprinzipien, deren Umsetzung auch der Eidgenössische Datenschutz-

und Öffentlichkeitsbeauftragte Hanspeter Thür fordert.

- Proactive, not reactive:

Belange des Datenschutzes und der Datensicherheit sind proaktiv und vorbeugend zu realisieren – also bereits bei der Planung – und nicht erst dann, wenn Risiken bereits aufgetreten sind oder gar erst nach Vorfällen oder Beschwerden. Damit verhindert Privacy by Design, dass unumkehrbare Fakten geschaffen werden.

- Privacy as the Default Setting:

Um einen maximalen Schutz der Privatsphäre zu erreichen, sollen Einzelpersonen nicht von sich aus aktiv werden müssen. Vielmehr müssen Systeme standardmässig so eingestellt sein, dass keine personenbezogenen Daten ohne ausdrückliche Zustimmung und entsprechende Schutzmassnahmen verarbeitet werden.

- Privacy embedded into Design:

Indem Datenschutz bereits in das Design und die Architektur von Produkten oder Systemen eingebettet wird, erhält er den Rang einer Kernfunktionalität – und nicht den eines nachträglichen Add-ons.

- Full Functionality – Positive- Sum, not Zero-Sum:

Funktionalität und Datenschutz sind kein Widerspruch. Vielmehr setzt Privacy by Design darauf, durch eine frühzeitige, ganzheitliche Planung sowohl den Schutz personenbezogener Daten als auch volle Funktionalität so weit wie möglich zu gewährleisten.

- End-to-End-Security – Full Lifecycle Protection:

Der Schutz personenbezogener Daten erstreckt sich über ihren gesamten Lebenszyklus: von der ersten Erfassung der Daten bis zur Löschung. An jeder Station im Prozess müssen geeignete Massnahmen für die nötige Sicherheit sorgen.

- Visibility and transparency – Keep it open:

Offenheit und Kommunikation sorgen für Sichtbarkeit und Transparenz – und damit für die nötige Überprüfbarkeit sämtlicher an der Verarbeitung personenbezogener Daten beteiligten Systeme und Prozesse.

- Respect for User Privacy – Keep it User-Centric:

Datenschutzfreundliche Voreinstellungen und User-freundliche Optionen sorgen für eine nutzerzentrierte Gestaltung. Der Benutzer bestimmt selbst, wie seine Daten verarbeitet und verwendet werden.

Konsequenzen

Für die Entwicklung von Softwareanwendungen und Systemen bedeuten diese Prinzipien, dass Datenschutz, ebenso wie alle anderen funktionalen und nicht funktionalen Anforderungen, beispielsweise Qualität, Sicherheit und Zuverlässigkeit, bereits bei der Anforderungsanalyse und beim Design berücksichtigt werden muss. Das gilt nicht nur für die Anwendungen und Systeme selbst, sondern auch für Prozesse rund um die Entwicklung und den Datentransfer. Dabei sind personenbezogene Daten sicher zu speichern und zu übertragen. Des Weiteren müssen Rollen- und Rechtekonzepte sowie Authentisierungsverfahren so zugeschnitten werden, dass Datenzugriff und Datennutzung nach den Privacy-Richtlinien erfolgen. Ebenso müssen die Anforderungen der Richtlinien, vor allem im Bezug auf Mitbestimmung der Benutzer sowie hinsichtlich der Transparenz, eingehalten werden. Um dies sicherzustellen, sollte stets ein Projektleiter oder Entwickler über entsprechende Expertise verfügen.

Schutzbedarfsanalyse

Eine Schutzbedarfsanalyse hilft festzustellen, ob und welche personenbezogenen Daten verarbeitet werden, und gibt Auskunft über den erforderlichen Grad der Umsetzung von PbD. Beim Entwicklungsprozess stehen vielfältige organisatorische Massnahmen sowie unterstützende Methoden und Technologien zur Verfügung: Verschlüsselung, Zugriffsund Zugangskontrolle, Anonymisierung und Pseudonymisierung, Datenvermeidung und Datensparsamkeit sowie die automatisierte Datenlöschung nach einer vereinbarten Frist.

Ansatzweise trägt beispielsweise der Security Development Lifecycle (SDL) Datenschutz- und PbD-Anforderungen Rechnung. Im Rahmen dieses Entwicklungsprozesses werden unter anderem die Auswirkungen neuer Dienste und Produkte auf die Privatsphäre der Nutzer bewertet. Das entspricht den europäischen Privacy-Impact-Assessment-(PIA) Vorgaben.

Bestehende Systeme

Bei bestehenden Systemen, die zunächst ohne Fokus auf Datenschutz entwickelt wurden, kann Privacy by Redesign helfen. Dabei sollten die vorhandenen Systeme, Strategien und Prozesse überprüft und so angepasst werden, dass sie den Anforderungen an den Datenschutz entsprechen.

Das kann eine Änderung von Funktionalitäten innerhalb von Systemen bedeuten, aber auch eine komplette Erneuerung der Systeme durch eine IT-Transformation, die Datenschutz als fundamentalen Grundsatz integriert. Diese nachträgliche Implementierung von Privacy by Design kann jedoch je nach Systemdesign in komplexen Umgebungen schwierig, wenn nicht sogar unmöglich werden. Abhängigkeiten und unflexible Datenstrukturen können einen hohen Aufwand für Privacy by Redesign bedeuten. Im Ernstfall kann dies beispielsweise dazu führen, dass das komplette CRM-System eines Konzerns ausgetauscht werden muss, weil die Daten ehemaliger Kunden aus technischen Gründen nicht gelöscht werden können.

Privacy by Design: bislang noch wenig Verbreitung

Privacy by Design ist überall dort erforderlich, wo personenbezogene Daten wie Name, Adresse, Wohnort, E-Mail-Adresse, Telefon, Bankverbindung, Aufenthaltsort, IP-Adresse oder Gesundheitsdaten gespeichert oder verarbeitet werden. Dies geschieht nicht nur in den Systemen von Unternehmen mit einer Vielzahl von Kunden- oder Benutzerdaten, beispielsweise bei Finanzdienstleistern, Versicherern, Suchmaschinen und sozialen Netzwerken, auch Smartphones und moderne Autos verarbeiten mittlerweile eine Vielzahl dieser Daten.

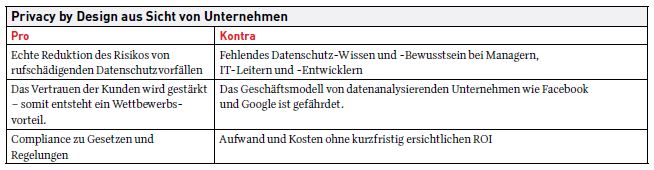

Dennoch wird Privacy by Design bislang nur in wenigen Produkten und Systemen konsequent umgesetzt. So verzichtet beispielsweise die Suchmaschine ixquick darauf, IP-Adressen von Benutzern zu speichern. Einige Data-Warehouse-Systeme ermöglichen Data Mining nicht bis auf Einzelperson-Ebene, sondern nur bis auf Cluster mit mehr als zehn Personen und erlauben auch keinen Export von Listen mit Einzelpersonen. Ein weiteres Beispiel sind die sogenannten Bodyscanner auf Flughäfen: Bis vor einiger Zeit zeigten diese Geräte häufig detaillierte Köperkonturen und sogar Geschlechtsmerkmale. Um die Privatsphäre der gescannten Personen zu schützen, hat man nun Systeme entwickelt, die lediglich die Position verdächtiger Gegenstände am Körper anzeigen, ohne dass weitere Details erkennbar sind. Die Zurückhaltung beim Thema Privacy by Design hat verschiedene Gründe: Zum einen sind Datenschutz-Wissen und -Bewusstsein vielfach zwar in der Datenschutz- oder Rechtsabteilung vorhanden, nicht aber bei Managern, IT-Leitern und Entwicklern – also dort, wo primär mit den personenbezogen Daten gearbeitet wird. Zudem legen viele Manager keinen Wert auf Datenschutz, da er zunächst nur Aufwand und Kosten, aber keinen kurzfristig ersichtlichen Return on Investment (ROI) mit sich bringt. Oftmals wird Datenschutz auch nur auf dem Papier betrieben oder Unternehmen versuchen, die Verantwortung für Datenschutz auf Kunden und Anwender zu übertragen. Zum anderen priorisieren Unternehmen wirtschaftliche Vorteile durch die Auswertung und Nutzung umfangreicher Personendaten und würden auch die Strafzahlungen in Kauf nehmen, die erhoben werden, wenn Privacy by Design mit der neuen EU-Datenschutz-Grundverordnung zur Pflicht wird. Insbesondere datenanalysierende Unternehmen wie Facebook und Google sehen in Privacy by Design eine Bedrohung ihres Geschäftsmodells. Müssten sie PbD konsequent umsetzen, wären zahlreiche Analysen zu Werbezwecken nicht mehr ohne Weiteres möglich. Daher wehren sich diese Unternehmen auch gegen den Vorschlag zur EUDatenschutz-Grundverordnung und betreiben intensive Lobbyarbeit.

Chancen für Unternehmen

Allein infolge von gesetzlichen Regelungen und zunehmenden Compliance-Anforderungen wird das Thema Privacy by Design jedoch weiterhin massiv an Bedeutung und Brisanz gewinnen. Langfristig kann der Schutz personenbezogener Daten zu einem echten Wettbewerbsvorteil für Unternehmen werden, weil Kunden und Anwender beginnen, Datenschutz-freundliche Produkte zu fordern und Daten-sammelwütigen Unternehmen den Rücken zuzukehren. Wirksamer Datenschutz und PbD-Massnahmen können hier dazu beitragen, das Risiko von rufschädigenden Datenschutzvorfällen deutlich zu reduzieren und das Vertrauen der Kunden zu stärken – ein echter Wettbewerbsvorteil. Deshalb gibt es für Unternehmen, die «Datenschutzfreundliche» Produkte und Software entwickeln möchten, zu Privacy by Design keine Alternativen.