Regin spioniert GSM-Mobilfunknetze aus

„Regin“ betreibt nicht nur Cyberspionageaktivitäten, sondern infiltriert auch digitale GSM-Telefonienetzwerke. Somit könnten Millionen von GSM-Benutzern ausspioniert werden. Die Hintermänner von Regin haben bisher Computer in mindestens 14 Länder weltweit infiziert.

Infografiken zu „Regin“

Mobilfunknetze attackiert

Die interessanteste Eigenschaft der Regin-Plattform ist die Fähigkeit, GSM-Netze anzugreifen. Kaspersky Lab konnte während seiner Untersuchung die Aktivitäten eines GSM Base Station Controllers erlangen. Entsprechend der Analyse haben die Angreifer Zugangsdaten erlangt, mit deren Hilfe sie GSM-Zellen eines grossen Mobilfunkunternehmens unter ihre Kontrolle bringen können. Somit könnten sie Zugriff auf Informationen erhalten haben, welche Anrufe von bestimmten GSM-Zellen verarbeitet wurden. Zudem hätten die Angreifer diese Anrufe in andere Zellen umleiten oder benachbarte Zellen aktivieren sowie weitere schädliche Aktivitäten entfalten können.

Die Angreifer hinter Regin sind aktuell die einzig bekannte Gruppe, die entsprechende Operationen durchführen kann. Die Analyse der Kaspersky-Experten hat unter anderem folgende Erkenntnisse hervorgebracht:

- Der Fokus der Attacken richtet sich gegen Telekommunikationsunternehmen, Regierungseinrichtungen, Finanzinstitute, Forschungsorganisationen, multinationale politische Körperschaften sowie Einzelpersonen, zu deren Forschungsbereich Mathematik oder Kryptografie gehören.

- Opfer wurden in Afghanistan, Algerien, Belgien, Brasilien, Deutschland, Indien, Indonesien, Iran, Kiribati, Malaysia, Pakistan, der Republik Fidschi, Russland und Syrien identifiziert.

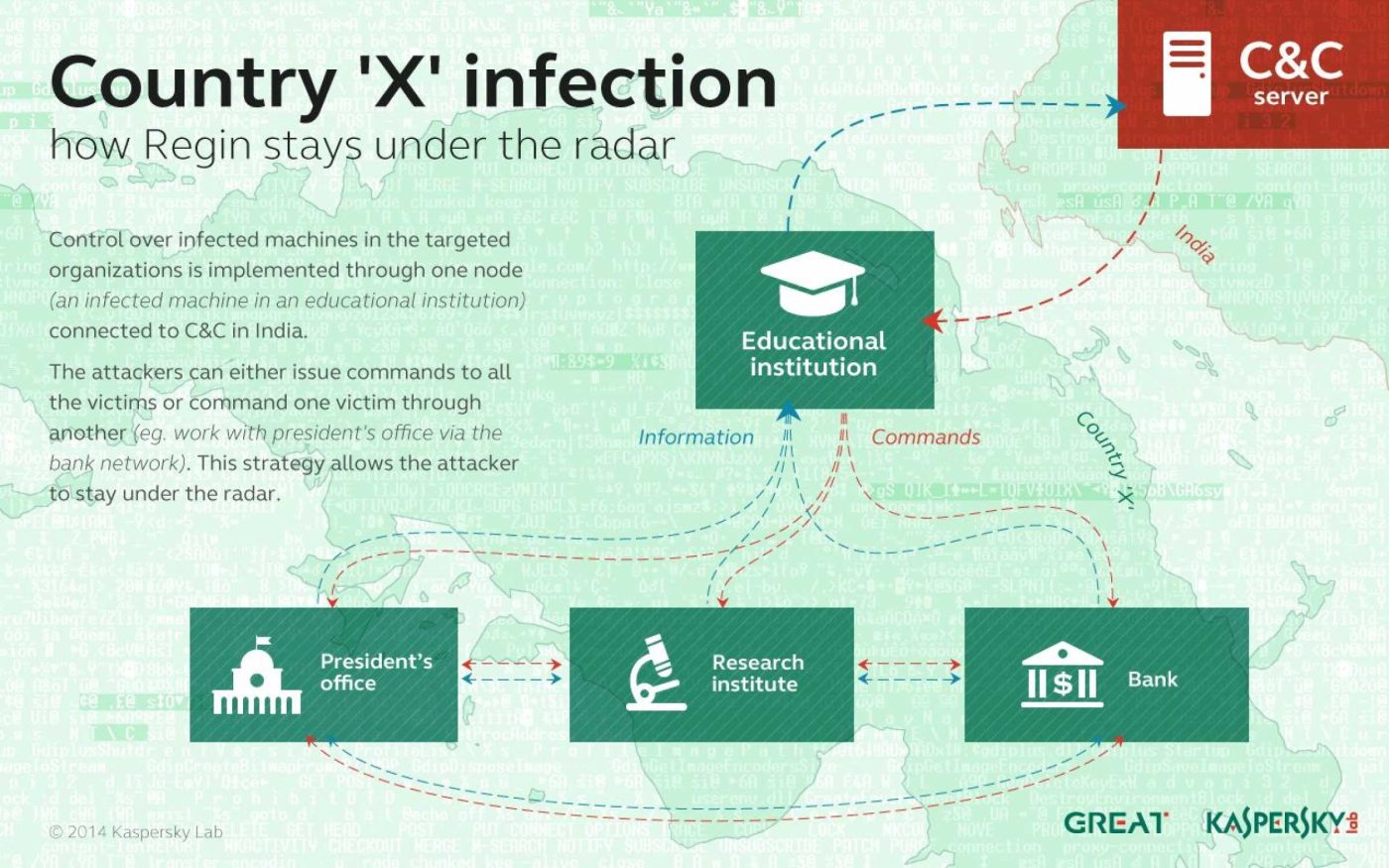

- Die Regin-Plattform besteht aus verschiedenen schädlichen Tools, mit denen die Angreifer Zugriff auf das gesamte kompromittierte Netzwerk einer Organisation erhalten können. Eine hochkomplexe Kommunikationsmethode zwischen den infizierten Netzwerken und den Command-and-Control-Servern (C&C) ermöglicht verdeckte Fernsteuerung und Datenübertragung.

- Ein Hauptmodul von Regin kann GSM-Basis-Stationen überwachen und Daten über GSM-Zellen und die Netzwerkinfrastruktur entwenden.

- Im April 2008 wurden innerhalb eines Monats Administrations-Zugangsdaten gestohlen, mit denen die Hintermänner GSM-Netzwerke im Mittleren Osten hätten manipulieren können.

- Die ersten Samples von Regin wurden bereits im Jahr 2003 erstellt. Kaspersky Lab ist im Frühjahr 2012 auf Regin aufmerksam geworden. Seither hat der IT-Sicherheitsexperte die Spionagekampagne analysiert. Diese Analyse ergab, dass es sich bei Regin nicht nur um ein einzelnes Schadprogramm, sondern um eine komplexe Plattform, die aus zahlreichen Modulen besteht, handelt.

Hier finden Sie die ausführliche Analyse in englischer Sprache.