Une clé pour tout

Plus jamais de remplacement de cylindres et de clés mécaniques : Afin d'augmenter le sentiment de sécurité lors de la location et du prêt d'objets, de véhicules et de casiers, il est déjà possible aujourd'hui de gérer intelligemment tout un éventail d'objets utiles par le biais d'une autorisation d'accès mobile.

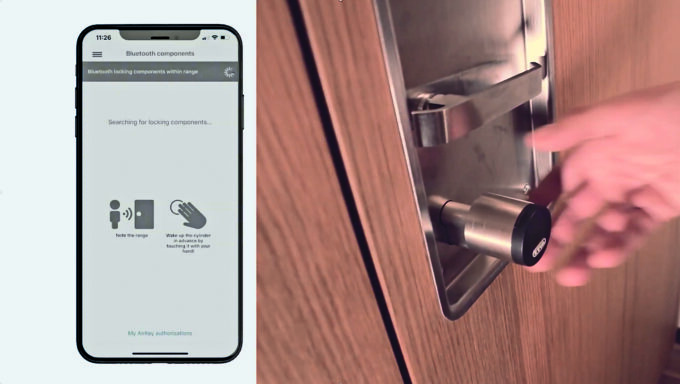

Selon le scénario d'utilisation, un contrôle d'accès intelligent complet peut déjà être entièrement numérique. Prenons comme scénario de départ le court séjour professionnel d'un homme d'affaires londonien en Suisse. Quelques jours avant son départ, il réserve un appartement en Suisse pour quelques jours sur un portail comme Booking.com. Lors de la confirmation de la réservation, M. Smith peut télécharger une application qui lui permet de générer un jeton numérique hautement sécurisé sous forme de certificat-clé, uniquement généré localement sur son appareil, afin d'autoriser l'accès à l'appartement. L'application gratuite, par exemple l'application AirKey d'Evva, est intuitive et transforme le smartphone en une clé pour différentes installations. Un code PIN optionnel protège en outre l'application. Grâce à une gestion en ligne, le bailleur peut à tout moment envoyer facilement de nouvelles clés sur les smartphones.

Une seule clé numérique pour plusieurs objets loués

Sur une autre plateforme de réservation, M. Smith a déjà choisi son SUV racé comme véhicule de fonction. Chaque modèle de véhicule peut être réservé pour une période à définir individuellement. Les données d'accès, également pour un véhicule électrique moderne, lui sont envoyées directement sur son téléphone portable. Arrivé à l'aéroport de Zurich, Monsieur Smith entre dans le parking au moyen de l'application. Avec un autre code de téléphone portable, l'Anglais déverrouille son véhicule de location sans clé physique. Grâce à l'interaction avec Google Maps, l'application d'accès le guide directement devant la porte de l'appartement qu'il a loué. Devant la porte d'entrée, l'application mobile scanne les composants de fermeture existants. L'application Zuko peut par exemple indiquer si la personne autorisée à contrôler l'accès se trouve à la distance de détection nécessaire de la porte. Le fait de toucher le cylindre de la porte lance le processus de contrôle de l'autorisation et, sans avoir à sortir le téléphone portable de sa poche, Monsieur Smith peut entrer dans la pièce libérée. La boîte à paquets et la boîte aux lettres sont intégrées de manière entièrement automatique dans le processus.

M. Smith a ainsi pu accéder à plusieurs avantages d'utilisation intégrative et intuitive d'un contrôle d'accès numérique complet via une seule clé numérique et son smartphone. Une identification hautement sécurisée de l'utilisateur est assurée par des paires de clés segmentées, car une partie d'une paire de clés reste toujours enregistrée sous forme cryptée dans la base de données des systèmes de fermeture lors de sa génération. Comme couche de sécurité supplémentaire, l'utilisateur doit toujours se valider par le biais de la partie de clé qu'il a générée une seule fois et qu'il ne porte que localement sur son smartphone. En principe, dans le cadre d'un facility management moderne d'un appartement à plusieurs étages, le spectre d'application peut être étendu sans problème à plusieurs étages et appartements : de la porte d'entrée à la porte de l'appartement, en passant par les ascenseurs, le grenier, les locaux à vélos jusqu'aux garages et aux locaux à colis. Le locataire n'a plus à se casser la tête avec plusieurs clés.

De telles intégrations sont rendues possibles par des interfaces électroniques, appelées API (Application Programming Interfaces). Le protocole MQTT (Message Queuing Telemetry Transport), l'un des plus connus de l'IoT, permet techniquement un temps de réaction très élevé, même dans le cas de réseaux limités. L'émetteur et le récepteur ne sont toutefois jamais en contact direct l'un avec l'autre, mais interagissent uniquement indépendamment d'autres protocoles par l'intermédiaire d'un serveur, ce qui donne lieu à une communication fiable, sûre et performante. Même en cas d'intégration par des interfaces REST, la compatibilité avec presque tous les protocoles est garantie et aucun logiciel supplémentaire n'est nécessaire pour le développement. Diverses unités d'habitation et commerciales peuvent également être réalisées en combinant une sécurité électronique et mécanique des points d'accès. Les risques de sécurité liés à la perte ou à la copie de clés n'entraînent plus de coûts. Le traitement et le stockage des données doivent en outre être effectués conformément aux réglementations locales nationales, tandis que les informations de protocole aident à identifier à tout moment les sources d'erreur éventuelles. Les technologies pour le locataire et le bailleur intelligents de demain sont disponibles. Il ne reste plus qu'à les utiliser.