La sécurité comme estime pour les collaborateurs

Lorsqu'une entreprise adhère à la charte de sécurité, elle envoie un signal fort à l'intérieur et à l'extérieur de l'entreprise pour montrer que la sécurité et la protection de la santé ne sont pas négociables.

Pour Matthias von Ah, CEO de Gasser Felstechnik AG, la sécurité et la protection de la santé des collaborateurs sont une préoccupation personnelle. "Chez nous, chacun doit pouvoir rentrer chez lui le soir en bonne santé. Nos collaborateurs sont notre plus grand capital", dit von Ah en soulignant : "Pour moi, il n'y a pas de compromis possible". C'était donc une étape logique que l'entreprise adhère à la charte de sécurité et donne ainsi un signe à l'intérieur et à l'extérieur que la santé des collaborateurs est une priorité absolue et que les règles vitales font donc partie intégrante du travail quotidien.

Les erreurs peuvent être fatales

Gasser Felstechnik AG est une entreprise spécialisée dans les travaux souterrains, la consolidation des roches, les techniques de dynamitage et les travaux spéciaux de génie civil. C'est justement parce que les risques d'accident sont particulièrement élevés dans ces domaines d'activité que l'entreprise investit beaucoup dans la prévention des accidents depuis plusieurs années déjà. Et ce pour une bonne raison. Si un collaborateur commet une erreur en travaillant dans la paroi rocheuse, il peut, dans le pire des cas, faire une chute de 200 mètres. "Chez nous, la sécurité est fermement ancrée dans la culture d'entreprise. Nous considérons que c'est une marque d'estime envers nos collaborateurs que de veiller à leur sécurité", explique Matthias von Ah.

C'est pourquoi la sécurité et la santé font partie des activités quotidiennes de Gasser Felstechnik AG. Le premier jour de travail, les nouveaux collaborateurs reçoivent une formation détaillée sur la sécurité. De plus, les règles vitales sont régulièrement enseignées et thématisées sur place, sur les chantiers, dans des situations de travail concrètes.

La sécurité dans la poche

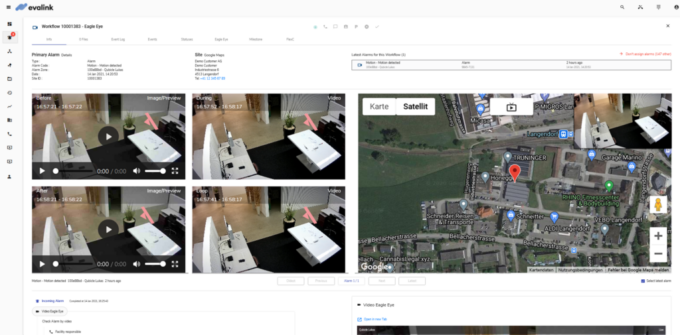

Afin de mettre régulièrement les règles vitales à l'ordre du jour, Gasser Felstechnik AG mise en outre sur l'utilisation d'une application interne à l'entreprise. Toute la communication concernant l'entreprise peut être consultée via cette application, y compris les thèmes relatifs à la sécurité et à la protection de la santé. Les collaborateurs confirment dans l'application qu'ils ont pris connaissance des contenus. L'entreprise de Lungern souhaite augmenter constamment la sécurité et la santé et a trouvé les leviers qui lui semblent efficaces. "L'analyse des déclarations d'accident, des déclarations de quasi-accident et d'autres événements qui se produisent sur le chantier nous donne des indications importantes sur la manière dont nous pouvons continuer à optimiser nos procédures et nos processus en matière de sécurité", explique von Ah.

Une promesse de sécurité accrue

Outre les règles vitales, la charte de sécurité est un outil important pour réduire les accidents et les maladies professionnelles dans l'entreprise. Dire oui à la Charte de sécurité, c'est s'engager. Un engagement qui présuppose la volonté de s'engager activement en tant qu'entreprise pour la sécurité et la santé de ses propres collaborateurs.

La nouvelle campagne d'information sur la Charte de sécurité de la Suva mise sur des modèles authentiques. Les directeurs et les responsables de la sécurité qui soutiennent la Charte de sécurité veulent convaincre d'autres entreprises de l'intérêt d'adhérer à la Suva en tant que témoignages. Car chaque accident évité signifie aussi une souffrance évitée pour les personnes concernées et leurs proches. En outre, les entreprises peuvent économiser des coûts si les collaborateurs restent en bonne santé et ne sont pas absents de leur poste de travail.

Plus d'informations : charte de la sécurité.ch