La fraude du CEO reste un problème récurrent pour les PME

La fraude au CEO reste l'une des méthodes de fraude les plus fréquemment signalées au BACS et a augmenté l'année dernière de 719 à 971 cas par rapport à 2024. La semaine dernière, le BACS a de nouveau reçu des messages montrant que les malfaiteurs ne cessent d'affiner leur stratagème. Ils ne misent plus exclusivement sur des e-mails falsifiés, mais aussi de manière ciblée sur la manipulation psychologique et l'intelligence artificielle. La dernière rétrospective de la semaine met en lumière la manière dont vous pouvez reconnaître les signaux d'alarme subtils dans votre travail quotidien.

Dans l'agitation du quotidien professionnel, les e-mails des supérieurs donnent souvent le tempo des priorités. Lorsque la direction donne une instruction, celle-ci est généralement exécutée rapidement et sans trop de questions. C'est précisément ce réflexe que les cybercriminels exploitent dans le cadre de la fraude au CEO. Les attaques se déroulent souvent par vagues et touchent des PME ou des associations de toutes tailles. Pour ce faire, les escrocs utilisent surtout des données provenant de sources publiques. Les entreprises, associations ou communes qui publient des informations sur leurs collaborateurs ou leur équipe sur leur site Internet ou dans les médias sociaux sont donc particulièrement visées.

Tout commence par la recherche

L'autorité se heurte à la pression du temps

- Un paiement urgent à un fournisseur étranger, généralement suivi d'une question sur le solde ouvert ou actuel du compte ;

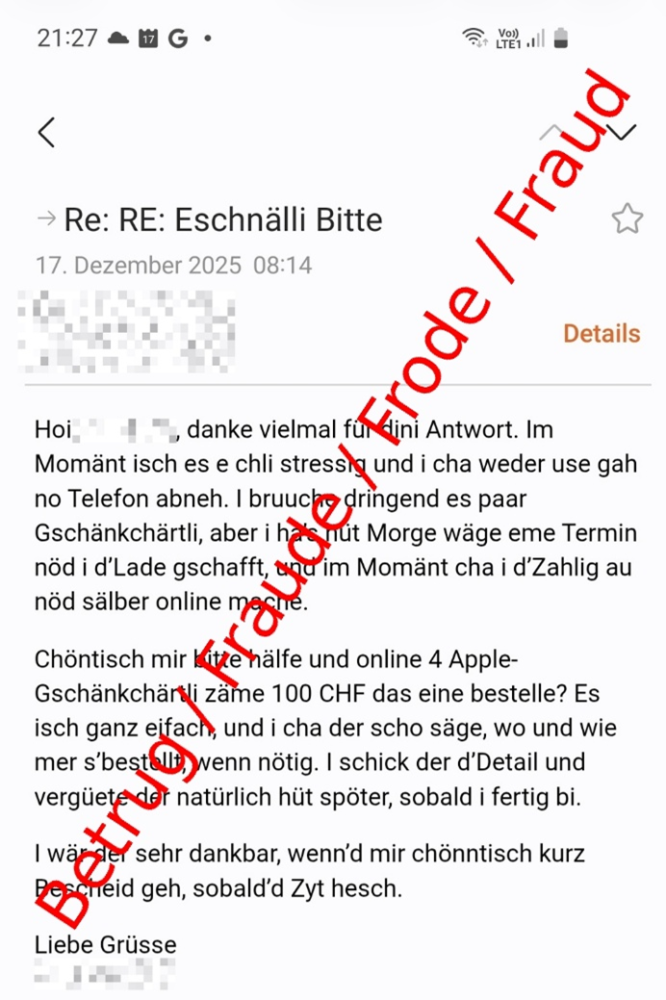

- L'achat de cartes-cadeaux ou de chèques-cadeaux pour les partenaires, qui doit être effectué immédiatement.

Les auteurs exercent ainsi une pression psychologique. Des formules telles que «Je compte sur votre discrétion», «Je suis incroyablement reconnaissant» ou «Effectuez le paiement immédiatement» visent à dissuader le collaborateur de respecter les consignes de sécurité habituelles ou de poser des questions.

Nouvelle variante via WhatsApp et avec IA

Toujours des cabinets d'avocats

Recommandations

Le BACS conseille aux entreprises de mettre en place des obstacles techniques et organisationnels :

- Principe du double contrôle : Introduisez impérativement une signature collective ou une validation par une autre personne pour les paiements et pour les modifications des données de base (p. ex. nouvel IBAN d'un fournisseur).

- Vérification par un deuxième canal : Si vous recevez une demande de paiement par e-mail - surtout si elle est «urgente» ou «secrète» - appelez le donneur d'ordre. Pour ce faire, n'utilisez pas le numéro figurant dans l'e-mail, mais le numéro que vous connaissez.

- Pas d'exception : Convenez clairement que les processus de sécurité ne doivent pas être contournés, même (et surtout) en cas d'instructions de la direction. Dans la culture d'entreprise, un scepticisme sain devrait être considéré comme une force et non comme une désobéissance.

- Marquage des e-mails externes : Configurez votre serveur de messagerie de manière à ce que les e-mails provenant d'expéditeurs externes soient clairement marqués dans l'objet ou le corps du message (par ex. «EXTERNAL»). Ainsi, on remarque tout de suite si un e-mail provient soi-disant du CEO interne, mais a en fait été envoyé depuis une adresse externe.

Source : BACS