Defense in depth : ça sonne bien, mais est-ce vraiment le cas ?

Le nombre d'outils de cybersécurité utilisés par les entreprises n'est pas déterminant pour une sécurité et une résilience élevées - cela semble étrange, mais c'est pourtant le cas. La société Ontinue, spécialisée dans la détection et la réponse étendues gérées, donne trois exemples concrets de la raison pour laquelle les entreprises ne devraient pas faire reposer la protection de leur infrastructure informatique uniquement sur leurs logiciels.

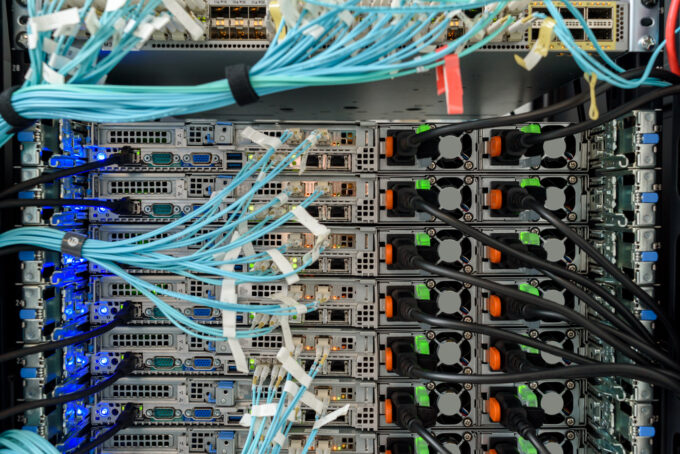

Sur le papier, la stratégie de cybersécurité Defense in depth semble être le meilleur concept de sécurité : à partir de différents outils et procédures, une protection étroite est mise en place couche par couche autour de l'infrastructure informatique des entreprises. Cette approche n'est pas nouvelle, mais selon Ontinue en pratique, il est de plus en plus évident qu'il n'a pas de sens, car même le meilleur pare-feu, le filtre DNS le plus fin, un outil holistique EDR (Endpoint Detection and Response), le Cloud Access Security Broker (CASB) le plus élaboré et d'autres solutions de sécurité "Best of Breed" ne suffisent pas. Le facteur humain joue un rôle essentiel en matière de cybersécurité, comme l'illustrent les trois exemples suivants d'Ontinue.

1. le chaos de la configuration est difficilement maîtrisable

Dans le contexte de la cybersécurité, "beaucoup aide beaucoup" est une épée à double tranchant : de nombreux outils ne sont utiles que s'il existe un personnel qualifié pour les mettre en œuvre, les configurer, les gérer et les entretenir. Or, c'est rarement le cas dans les entreprises et même si elles disposent d'une équipe informatique importante, le nombre d'outils qu'elles utilisent est beaucoup trop élevé. Différentes études confirment que les organisations utilisent en moyenne plus de 40 solutions de sécurité. Cette avalanche de logiciels est rarement maîtrisable par les PME et même par les grands groupes.

2. il y a un risque de "fatigue d'alerte".

Un autre problème d'un très grand nombre d'outils de sécurité sont les messages d'alerte et les avertissements permanents : Quiconque surfe sur Internet et utilise un bloqueur de fenêtres pop-up connaît les nombreux messages d'avertissement, le scanner de virus typique pour le système d'exploitation clignote lui aussi quasiment en permanence - et ce sont des outils pour un seul utilisateur. Si l'on prend en compte le nombre de collaborateurs d'une entreprise et la multitude d'outils supplémentaires utilisés par les utilisateurs finaux et les équipes de sécurité, le nombre de messages d'avertissement atteint rapidement un niveau ingérable. Ce qui s'ensuit est ce que l'on appelle la "fatigue des alertes". Elle fait en sorte que les équipes informatiques n'arrivent plus guère à distinguer les alertes critiques des alertes non critiques et que des lacunes apparaissent dans la défense contre les pirates.

3. même dans les meilleures conditions, les équipes de sécurité sont surchargées

Même si l'équipe informatique a parfaitement configuré le vaste ensemble d'outils et les paramètres de notification, elle n'est pas encore au bout de ses peines. La situation des menaces s'aggrave d'année en année : la simple masse des cyberattaques augmente et l'IA générative élargit encore les possibilités technologiques pour les pirates. Par conséquent, les équipes de sécurité doivent lutter de manière beaucoup plus approfondie et intensive contre le flot d'attaques - l'adoption de mesures préventives et la mise en œuvre de la Threat Intelligence, si importantes, sont alors souvent négligées.

Conclusion

"Les entreprises doivent comprendre que plus d'outils ne signifie pas nécessairement plus de sécurité", prévient Jochen Koehler, VP EMEA Sales chez Ontinue. "Aussi sûre que puisse paraître la Defense in depth en théorie, sans un investissement massif en personnel, très peu d'entreprises peuvent mettre en pratique cette approche et surtout la réussir. Elles devraient donc bien réfléchir s'il n'est pas plus judicieux d'investir leur budget déjà souvent serré dans une externalisation qui leur offre la plus haute protection ainsi que la plus grande résilience possible avec un minimum de frais de personnel et d'acquisition de logiciels".