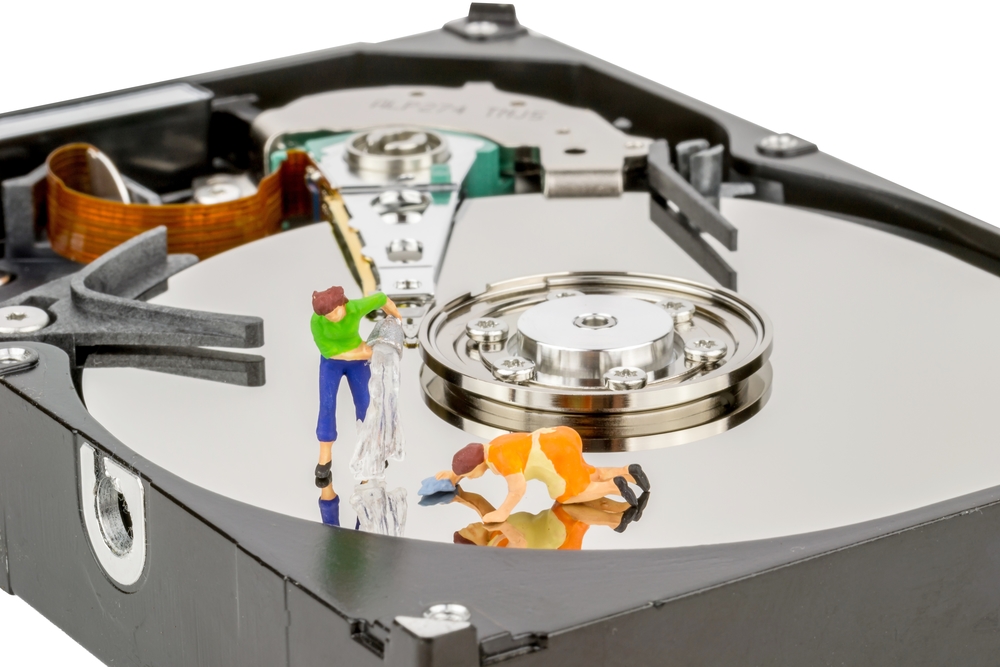

Trois conseils contre la saleté numérique

Les terminaux numériques doivent aussi être nettoyés de temps en temps. Et il ne s'agit pas seulement de dépoussiérer le clavier et le ventilateur.

Il faut également éliminer la "saleté numérique" des ordinateurs, smartphones et autres et renouveler les mesures de sécurité dans les entreprises. Trois conseils de LogRhythmLes participants ont appris à manier le chiffon virtuel de la manière la plus efficace possible :

1. se débarrasser de ses anciens fardeaux

Trop de tout peut dégrader énormément les performances de l'ordinateur. La vitesse diminue, ce qui fait perdre du temps et des nerfs. Mais cela devient surtout dangereux lorsque trop de programmes différents et non coordonnés commencent à travailler les uns contre les autres. Les programmes de sécurité en sont un bon exemple. Tout le monde connaît cette situation : on veut protéger son réseau avec un antivirus, un pare-feu et d'autres mesures de prévention, mais trop de technologies de sécurité multiplient le nombre d'alertes et les vraies alertes se perdent dans la masse des faux positifs. Les experts en sécurité informatique considèrent désormais la gestion de cette masse de fausses alertes comme l'un de leurs plus grands défis - c'est ce que montre le rapport "Security, Operations, Challenges, Priorities and Strategies" d'ESG Research.

Supprimez les fichiers temporaires et les données qui ne sont plus nécessaires. Plus important encore : passez au crible les technologies de sécurité actuelles. Lesquelles sont vraiment utiles ? Parfois, moins c'est plus !

2. profiter des avantages de l'automatisation

Les systèmes automatisés joueront également un rôle important en 2018. Les entreprises qui y voyaient déjà un potentiel et qui ont développé leurs systèmes d'organisation dans ce sens ont déjà pu faire face à des volumes de travail croissants. L'automatisation a également fait son entrée depuis longtemps dans le secteur de la sécurité informatique. Les experts en sécurité informatique surchargés peuvent utiliser les solutions de sécurité automatisées à leur avantage. Les systèmes travaillent enfin ensemble au lieu de s'opposer, ils automatisent et uniformisent les processus de sécurité et soulagent ainsi les professionnels au lieu de les surcharger encore plus. Informez-vous donc sur la manière d'intégrer des solutions automatisées dans votre concept de sécurité.

Un autre conseil : un nettoyage de printemps annuel est certes une bonne occasion de se faire une idée des mises à jour en suspens. Mais il ne suffit pas de s'en occuper une fois par an. En outre, on ne peut pas être sûr que les collaborateurs effectuent effectivement les mises à jour. C'est pourquoi : informez-vous sur la possibilité de mises à jour automatisées - vos technologies de sécurité le permettent-elles ? Quel plaisir de voir une technologie prendre le relais, mettre à jour les programmes et supprimer les logiciels superflus qui sont obsolètes et incompatibles avec le système de sécurité. Cela garantit automatiquement la régularité des mises à jour.

3. former les collaborateurs

Les technologies de prévention sont une chose, mais ce qui importe avant tout, c'est un concept de sécurité global. En effet, la plupart des violations sont dues à des erreurs humaines et non à des défauts technologiques : Selon une Étude d'IDC 45 % des incidents de sécurité dans les entreprises allemandes sont à mettre sur le compte des collaborateurs - par exemple en ouvrant un e-mail de phishing. Les entreprises peuvent certes protéger leurs propres appareils, mais les collaborateurs utilisent via Réseaux d'entreprises également leurs terminaux privés, qui ne disposent souvent pas des dernières mises à jour logicielles. Cela peut être dangereux pour l'entreprise et ouvrir aux cybercriminels des portes qu'il vaut mieux laisser fermées.

Réfléchissez aux directives et informez régulièrement les collaborateurs des nouvelles normes, règles et mesures de sécurité afin que le serveur de l'entreprise reste à l'abri des virus. Par exemple, les mots de passe sont-ils suffisamment forts ? Devriez-vous envisager une authentification à facteurs multiples ? Réfléchissez également aux droits d'administrateur que vous donnez à tel ou tel collaborateur.

De Ross Brewer, directeur général et vice-président EMEA, LogRhythm