Une puce post-quantique avec des chevaux de Troie matériels

Une équipe de l'Université technique de Munich (TUM) a conçu et fait fabriquer une puce informatique qui met en œuvre la cryptographie post-quantique de manière particulièrement efficace. De telles puces pourraient à l'avenir protéger contre les attaques de pirates informatiques utilisant des ordinateurs quantiques.

Les attaques de pirates informatiques sur les installations industrielles ne sont plus une fiction depuis longtemps. Les pirates peuvent voler des informations sur les processus de production ou paralyser des usines entières. Pour éviter cela, les puces des différents composants des installations communiquent déjà entre elles de manière cryptée. Cependant, de nombreux algorithmes de cryptage n'offriront bientôt plus aucune protection : Alors que les ordinateurs actuels ne peuvent pas craquer les procédures établies, les ordinateurs quantiques en seraient tout à fait capables. Cela est particulièrement critique pour les appareils à longue durée de vie, comme les installations industrielles.

C'est pourquoi les experts en sécurité du monde entier s'emploient à développer des normes techniques pour une "cryptographie post-quantique". L'un des défis à relever est la grande exigence de calcul de ces méthodes de cryptage. Une équipe dirigée par Georg Sigl, professeur de sécurité dans les technologies de l'information à la TUM, vient de concevoir et de faire fabriquer une puce qui met en œuvre la cryptographie post-quantique de manière particulièrement efficace.

Rapide et flexible grâce à la combinaison de matériel et de logiciel

Sigl et son équipe misent sur une co-conception matériel-logiciel. Les composants spécialisés et le logiciel de commande se complètent. "Notre puce est la première à miser systématiquement sur une co-conception matériel-logiciel pour la cryptographie post-quantique", explique le professeur Sigl.

"Cela lui permet de faire du cryptage avec Kyber - l'un des candidats les plus prometteurs pour la cryptographie post-quantique - environ dix fois plus vite que les puces basées sur des solutions purement logicielles, tout en consommant environ huit fois moins d'énergie et en étant presque aussi flexibles que ces dernières".

Basé sur un standard open source

La puce est ce que l'on appelle un "circuit intégré spécifique à une application", en abrégé ASIC. De tels microcontrôleurs spécialisés sont souvent fabriqués en grand nombre selon les spécifications des entreprises. L'équipe de la TUM a modifié une conception de puce open source basée sur le standard RISC-V à source ouverte. Ce standard est utilisé par un nombre croissant de fabricants de puces et pourrait remplacer les approches propriétaires des grandes entreprises dans de nombreux domaines. La puce est compatible avec la cryptographie post-quantique grâce à une modification du noyau de l'ordinateur et à des instructions spéciales qui permettent d'accélérer les opérations de calcul nécessaires.

D'autre part, le design a été complété par un accélérateur matériel spécialement développé à cet effet. Grâce à celui-ci, la puce est non seulement en mesure d'utiliser des algorithmes de cryptographie post-quantique basés sur des grilles comme Kyber, mais pourrait également travailler avec l'algorithme SIKE. Celui-ci nécessite nettement plus de calculs. Selon l'équipe, la puce développée à la TUM peut le mettre en œuvre environ 21 fois plus rapidement que les puces qui ne misent que sur des logiciels pour le cryptage. SIKE est considéré comme une alternative prometteuse si les approches basées sur des grilles devaient un jour s'avérer peu sûres. De telles protections sont utiles dans tous les cas où les puces sont utilisées sur une longue période.

Les chevaux de Troie matériels contournent la cryptographie post-quantique

Outre le nombre d'attaques traditionnelles de pirates informatiques, la menace de ce que l'on appelle les chevaux de Troie matériels augmente également. Les puces informatiques sont généralement fabriquées dans des usines spécialisées selon les spécifications des entreprises. Si des pirates parviennent à introduire des circuits de chevaux de Troie dans la conception de la puce avant ou pendant la fabrication, cela pourrait avoir de graves conséquences. Comme dans le cas d'une attaque de pirates informatiques de l'extérieur, cela permettrait par exemple de paralyser des usines ou de voler des secrets de production. Plus encore : si le cheval de Troie est déjà intégré dans le matériel, la cryptographie post-quantique peut également être contournée.

"Jusqu'à présent, nous savons très peu de choses sur la manière dont les chevaux de Troie matériels sont utilisés par les attaquants réels", explique Georg Sigl. "Pour développer des mesures de protection, nous devons en quelque sorte nous mettre à la place des agresseurs, développer et cacher nous-mêmes des chevaux de Troie. C'est pourquoi nous avons intégré dans notre puce post-quantique quatre chevaux de Troie que nous avons développés et qui fonctionnent de manière très différente".

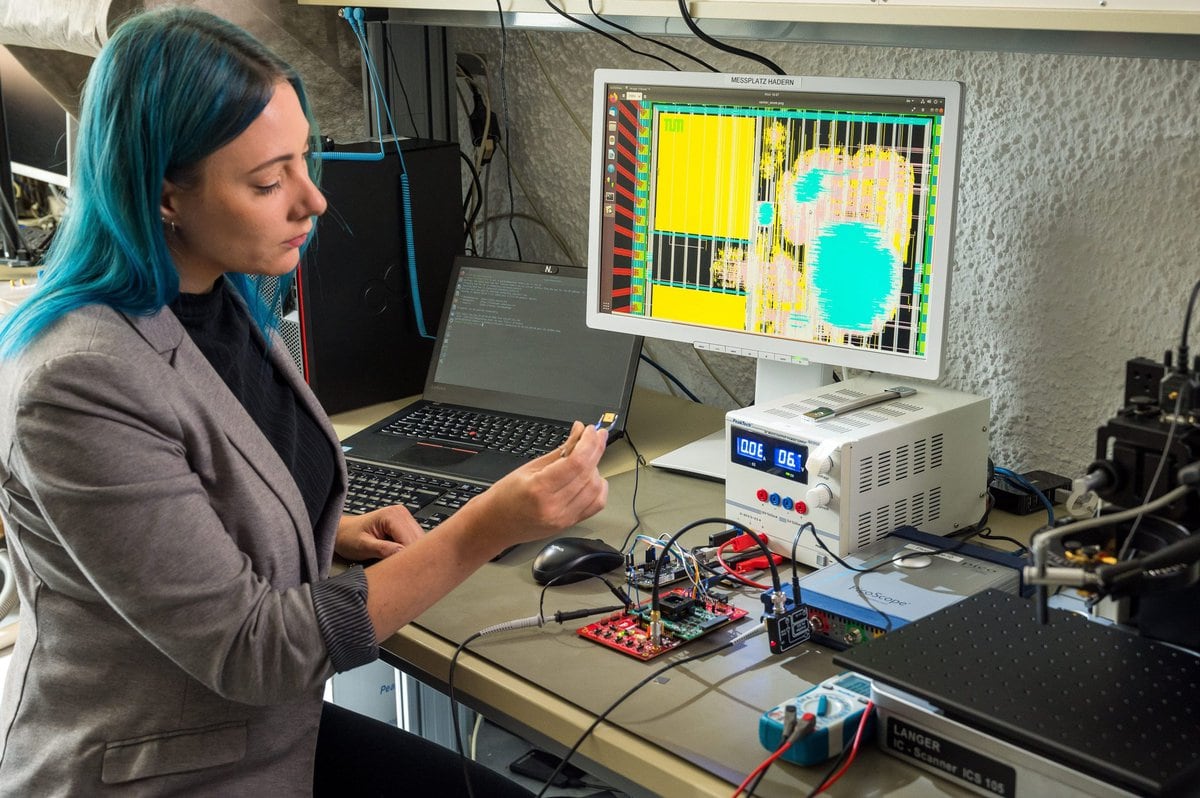

La puce est testée puis démontée

Au cours des prochains mois, Sigl et son équipe testeront intensivement les capacités de cryptographie de la puce ainsi que le fonctionnement et la détectabilité des chevaux de Troie matériels. Ensuite, la puce sera détruite - à des fins de recherche. Au cours d'un processus complexe, les pistes conductrices sont poncées couche par couche et chaque couche est photographiée. L'objectif est de tester de nouveaux procédés d'IA développés à la chaire du professeur Sigl, qui permettent de reconstruire le fonctionnement exact des puces, même en l'absence de documentation.

"De telles reconstructions peuvent aider à identifier les composants d'une puce dont la fonction n'a rien à voir avec ses tâches réelles et qui ont peut-être été introduits en contrebande", explique Georg Sigl. "De tels procédés pourraient un jour devenir la norme pour les contrôles aléatoires lors de grosses commandes de puces. Associé à une cryptographie post-quantique efficace, nous pourrions ainsi rendre plus sûr le matériel informatique dans les installations industrielles mais aussi, par exemple, dans les voitures".

Source : Université technique de Munich