Les processus complexes exigent de nouvelles solutions

La gestion du cycle de vie permet de simplifier l'administration d'un système, de son fonctionnement jusqu'à sa mise hors service, et de mettre hors service les systèmes et les ressources si nécessaire.

Les exigences posées aux réseaux industriels actuels ont fortement évolué au cours des dernières années. Si l'on regarde quelques années en arrière, on constate que les différents systèmes d'un bâtiment, comme par exemple la surveillance vidéo, l'alarme incendie, le contrôle d'accès ou encore l'installation CVC (chauffage, ventilation, climatisation) étaient dans la plupart des cas complètement séparés au niveau du réseau.

Il n'est pas rare qu'une infrastructure réseau distincte ait été installée pour chaque système. La pose multiple de câbles réseau ou l'installation de multiples composants réseau tels que des commutateurs est généralement aussi concernée par l'installation.

Une contre-productivité en termes de ressources et de planification claire est rapidement apparue. Les raisons pour lesquelles cela n'est plus suffisant dans la perspective actuelle ou pour répondre aux nouvelles exigences sont expliquées ci-après. Pour les infrastructures existantes, il convient de tenir compte de certains éléments concernant le reengineering et la gestion du cycle de vie.

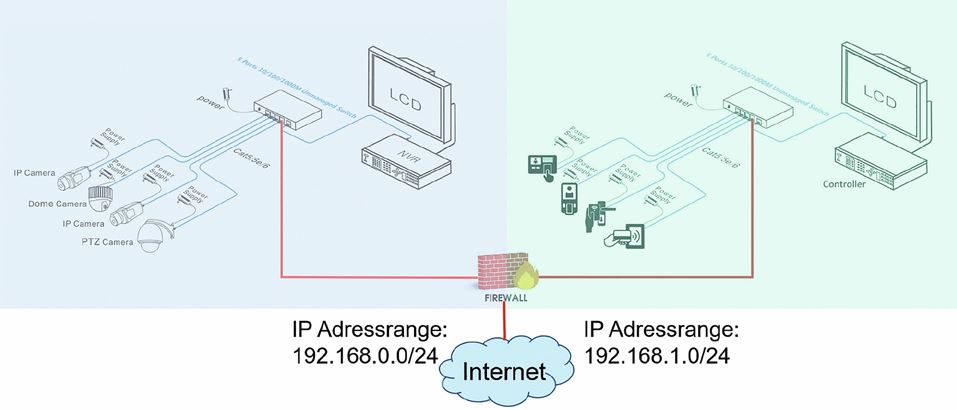

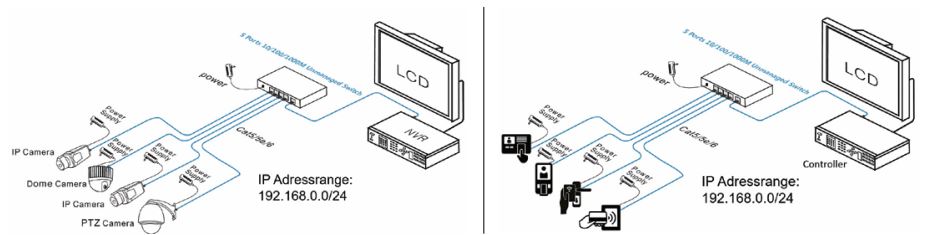

Comme le montre l'illustration 1 (voir ci-dessous), les deux systèmes ont la même plage d'adresses IP. Tant que ces deux installations sont exploitées séparément, ce mode de fonctionnement fonctionne bien et de manière fiable. Toutefois, les exigences posées aux installations actuelles ont fondamentalement changé. Aujourd'hui, outre la fonctionnalité, le confort compte également. Les clients souhaitent par exemple garantir l'accès aux différents systèmes à partir d'un point central. En outre, les entreprises ne sont plus disposées à financer plusieurs infrastructures de réseau. Grâce aux composants réseau modernes, plusieurs systèmes peuvent être exploités simultanément et en toute sécurité sur la même infrastructure physique, ce qui améliore considérablement la situation en termes de coûts/bénéfices.

En raison de cette exigence, il est nécessaire de relier ces deux systèmes au niveau du réseau. Comme plusieurs appareils disposent maintenant de la même adresse IP, les systèmes vont inévitablement se comporter de manière incorrecte. En raison de cette exigence, les réseaux existants doivent être "ré-enginés". Selon l'approche actuelle des meilleures pratiques, tous les différents systèmes, également appelés "métiers", doivent être "emballés" chacun dans un segment de réseau distinct.

Segmentation du réseau

Au sens figuré, un nouveau nom de rue est attribué à l'une des deux "maisons" ayant la même adresse postale. Ainsi, la poste peut à nouveau distribuer correctement les paquets, dans ce cas les paquets numériques, sur le réseau. On parle également de segmentation pour cette mesure. Cela permet de faire passer la communication réseau par un point central et donc de définir précisément quel appareil peut "communiquer" avec quel terminal. Un autre avantage de la segmentation réside dans la résilience de l'infrastructure complète. Si une cyberattaque devait par exemple se produire et qu'un tel segment était compromis, une telle attaque - si le pare-feu est correctement configuré - n'aurait au maximum un impact "que" sur le segment concerné ; les autres ne seraient au mieux pas touchés et l'entreprise resterait opérationnelle.

Avantages d'une gestion du cycle de vie dans les règles de l'art

Si l'on jette maintenant un coup d'œil à la gestion du cycle de vie, il devient vite évident que celle-ci contribue aussi largement à la cybersécurité. Dans un tel processus de gestion, les entreprises sont conseillées dans un premier temps sur les composants informatiques nécessaires au fonctionnement opérationnel d'une entreprise. Dans un deuxième temps, les composants adéquats sont commandés et mis à disposition.

L'étape suivante consiste à assurer le fonctionnement effectif. Il s'agit par exemple de la mise à jour régulière du logiciel. Chaque produit est un jour retiré par le fabricant et n'est plus supporté. Dans ce cas, les mises à jour de sécurité, par exemple, ne sont plus mises à disposition. Dans ce cas, une gestion du cycle de vie aide à identifier de tels composants et à les remplacer à temps.

Mise hors service d'anciens composants

L'étape suivante consiste donc à mettre l'ancien composant hors service de manière appropriée et à le démanteler afin d'assurer la migration vers les nouveaux composants. Un démantèlement contrôlé est très important pour s'assurer que les anciens systèmes ne sont pas "oubliés" et qu'ils ne représentent pas un danger.

À partir de là, le cycle recommence : les systèmes obsolètes et non patchés (systèmes qui ne sont pas exploités avec les dernières mises à jour de sécurité) offrent une surface d'attaque incroyablement grande et incontrôlable pour les cybercriminels. Une fois cette base établie, on peut se consacrer à la maintenance préventive (Predictive Maintenance). Pour ce faire, on place dans l'infrastructure complète, mais aux endroits nécessaires, des capteurs numériques qui enregistrent 24 heures sur 24 des données et des états et les collectent.

Si ces données sont systématiquement saisies et analysées, il est possible d'en tirer des conclusions sur l'état de l'infrastructure. Par exemple, il est possible de détecter si un disque dur arrive en fin de vie, ce qui permet de le remplacer de manière proactive avant qu'il n'y ait un crash et que l'installation ne soit arrêtée. Grâce à un tel concept de maintenance fonctionnel, on contribue de manière significative à éviter les arrêts et à réduire les temps d'immobilisation. La maintenance s'en trouve fondamentalement optimisée, car seuls les composants dont il est prouvé qu'ils sont défectueux ou sur le point de s'effondrer doivent être remplacés. En outre, il est possible de planifier une analyse sur les heures creuses, de sorte que les répercussions sur le système en fonctionnement soient aussi faibles que possible.

Cet article spécialisé est paru dans l'édition imprimée de SicherheitsForum 1-2022.

Vous souhaitez lire les articles de ce numéro ? Alors fermez tout de suite ici un abonnement.