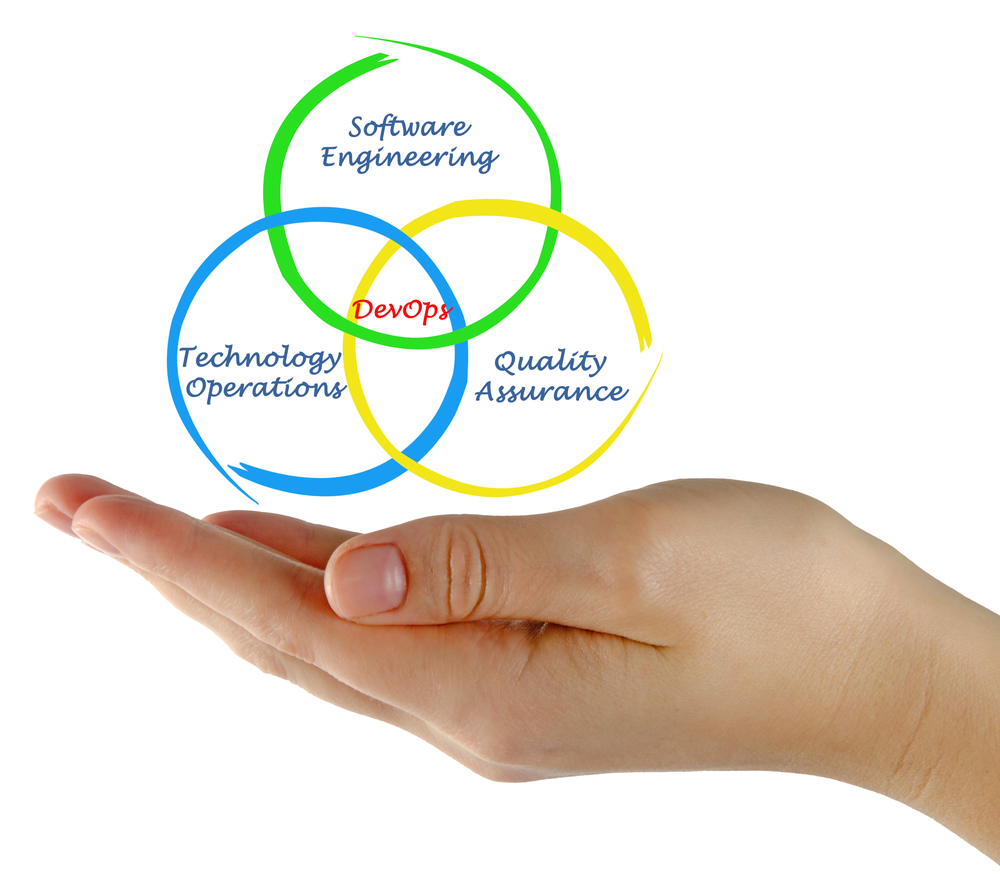

Sécurisation des accès privilégiés dans les environnements DevOps

Les stratégies de sécurité doivent inclure des mesures à l'échelle de l'entreprise pour protéger les accès privilégiés et les données d'accès - en particulier dans l'environnement DevOps.

Il n'est pas rare que les DevOps-Les comptes de service, les clés de cryptage, d'API et de SSH, les secrets des conteneurs ou les mots de passe intégrés dans le code de programme ne sont souvent pas sécurisés. Ainsi, le "Global Advanced Threat Landscape Report 2018" de CyberArk a également révélé que plus de 70% des entreprises interrogées n'ont pas encore mis en place de stratégie de "sécurité des accès privilégiés" pour les environnements DevOps.

Cinq recommandations

Le nouveau rapport CISO-View de CyberArk fournit cinq recommandations clés pour la mise en œuvre d'une telle stratégie, basées sur les expériences réelles des responsables de la sécurité de l'information qui ont participé au sondage :

- Intégrer les équipes de sécurité dans les processus DevOps : Encourager la collaboration entre les équipes de sécurité et les équipes DevOps et intégrer les outils et les pratiques DevOps et de sécurité dans les procédures standard.

- Prioriser la sécurisation des outils et des infrastructures DevOps : concevoir et mettre en œuvre des politiques de sélection et de configuration des outils, de contrôle d'accès aux outils DevOps, de mise en œuvre de concepts de moindre privilège, de sécurisation et de surveillance des infrastructures.

- Etablissement d'exigences valables dans toute l'entreprise pour la sécurisation des données d'accès et des secrets : mise en place d'une gestion centrale des données d'accès, extension des systèmes d'audit et de surveillance, élimination des données d'accès fixes dans les outils et les applications et développement de modules de code réutilisables.

- Introduction de processus pour le test des applications : Intégration de tests de code automatisés, résolution continue des problèmes de sécurité dans le processus de développement et éventuellement mise en place d'un programme de "bug bounty".

- Évaluation des résultats du programme de sécurité DevOps : contrôle régulier de l'efficacité du programme de sécurité DevOps. Gestion des secrets-solution et identification des potentiels d'optimisation.

Le nouveau rapport fait partie de la CISO-View-initiative de l'industrie. Dans le cadre de cette initiative, des recherches sont menées et des guides sont développés pour aider les équipes de sécurité à concevoir et à mettre en œuvre des programmes de cybersécurité efficaces.

Source : CyberArk