Connaître les points faibles et y remédier

Des données sensibles sont prêtes à être téléchargées en raison d'une mauvaise configuration. Les connexions cryptées ne sont pas nécessairement sûres. Les produits électroniques grand public, les mémoires connectées au réseau et les systèmes de domotique sont directement accessibles sur Internet avec peu ou pas de mesures de sécurité. Ce sont là quelques-unes des problématiques mises en évidence par le Swiss Vulnerability Report de cette année.

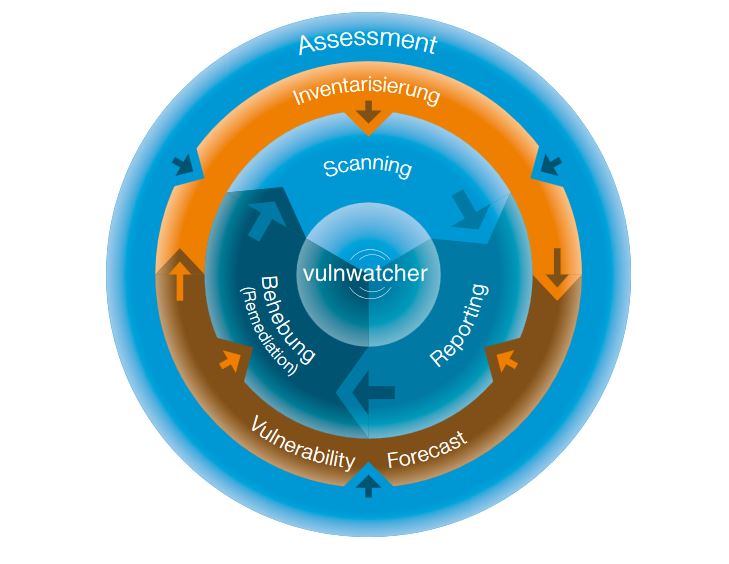

Pour la quatrième fois, First Security Technology AG (FST) publie son rapport sur la sécurité informatique. Rapport suisse sur la vulnérabilité (SVR). Le rapport annuel pour en savoir plus sur la sécurité du paysage Internet suisse. FST est le fabricant suisse de systèmes d'analyse des vulnérabilités informatiques.

Les annonces d'entreprises piratées augmentent considérablement et ne semblent pas encore avoir atteint leur apogée. Aucun secteur n'est à l'abri et les entreprises prétendument bien protégées sont tout aussi touchées que les petites entreprises qui pensent qu'elles ne peuvent rien obtenir. Les cybercriminels, tout comme les services secrets, exploitent les points faibles pour s'introduire avec succès dans les systèmes informatiques et abuser des données. La plupart des gens pensent d'abord aux vulnérabilités des fabricants de logiciels. Les configurations erronées de systèmes informatiques, par exemple l'absence de mots de passe ou des mots de passe standard, ou encore l'offre de services dont on n'a pas conscience, sont plus fréquentes qu'on ne le pense au départ.

Le défi des mots de passe

Les services et données proposés sont généralement protégés par des noms d'utilisateur et des mots de passe. Si ces services n'offrent pas de points faibles permettant de contourner l'autorisation, il est au maximum aussi sûr que le mot de passe choisi. En ce qui concerne FTP, nous avons vérifié combien d'entre eux permettaient de se connecter sans mot de passe. Chez plus de 2600, ce qui correspond à 4,2%, cela est possible et la plupart le proposent involontairement, car ils n'ont pas configuré correctement leurs systèmes. On estime que plus de 10% de ces systèmes contiennent des données sensibles telles que des sauvegardes, des données clients, des documents internes et même la déclaration d'impôts. Les logiciels malveillants se propagent également via ces dépôts de fichiers non protégés en s'y enregistrant et en attendant d'être ouverts.

Les suspects habituels sont le web et le courrier électronique

Les services web sont de loin les services les plus proposés. Le nombre de services HTTPS a bien augmenté cette année. La variante cryptée se trouve plus de 225'000 fois sur l'Internet suisse. En revanche, la variante non cryptée a diminué à moins de 180'000. Il s'agit d'une tendance claire visant à sécuriser les connexions via Internet grâce au cryptage. La conscience de la sécurité a également fait son entrée dans les bases de données. Aujourd'hui, beaucoup moins de banques de données sont directement accessibles depuis Internet.

Tous les cryptages ne se valent pas

Les deux dernières années ont montré que les cryptages SSL et TLS comportent quelques failles aux conséquences parfois graves. Il y a toujours 78'000 serveurs vulnérables sur Poodle et 25'000 sur Freak. Pour plus de 26'000 services, la clé privée peut être lue au moyen de l'attaque Drown. En mesurant en outre l'utilisation multiple des mêmes certificats sur différents services et serveurs, il devient rapidement évident que l'exploitation de Drown permet de disposer des clés pour décrypter des cryptages considérés pour l'instant comme incassables.

Electronique grand public, etc. également utilisée par les entreprises

La visibilité des produits électroniques grand public et des NAS a augmenté de manière significative. Ces systèmes n'ont généralement pas été développés dans une optique de sécurité. On trouve de plus en plus souvent de tels appareils, comme les Smart TV, dans les entreprises et ils offrent une porte d'entrée si on peut y accéder directement depuis Internet. Il en va de même pour les systèmes de domotique. Nombre d'entre eux sont visibles et trop peu protégés.

Communiqué de presse First Security Technology, Coire