Un chip post-quantum con trojan hardware

Un team dell'Università Tecnica di Monaco (TUM) ha progettato e realizzato un chip per computer che implementa in modo particolarmente efficace la crittografia post-quantistica. In futuro, questi chip potrebbero proteggere dagli attacchi degli hacker con i computer quantistici.

Gli attacchi degli hacker agli impianti industriali non sono più una finzione. Gli aggressori possono rubare informazioni sui processi produttivi o paralizzare intere fabbriche. Per evitare che ciò accada, i chip nei singoli componenti degli impianti comunicano già tra loro in forma criptata. Tuttavia, molti algoritmi di crittografia presto non offriranno più protezione: Mentre i computer di oggi non sono in grado di decifrare le procedure stabilite, i computer quantistici sarebbero certamente in grado di farlo. Questo aspetto è particolarmente critico per i dispositivi durevoli come gli impianti industriali.

Per questo motivo, gli esperti di sicurezza di tutto il mondo sono impegnati nello sviluppo di standard tecnici per la "crittografia post-quantistica". Una delle sfide è rappresentata dagli elevati requisiti computazionali di questi metodi di crittografia. Un team guidato da Georg Sigl, professore di sicurezza informatica alla TUM, ha ora progettato e realizzato un chip che implementa in modo particolarmente efficace la crittografia post-quantistica.

Veloce e flessibile grazie alla combinazione di hardware e software

Sigl e il suo team si affidano a una co-progettazione hardware-software. I componenti specializzati e il software di controllo si completano a vicenda. "Il nostro chip è il primo a basarsi su una co-progettazione hardware-software per la crittografia post-quantistica", afferma il Prof. Sigl.

"Questo gli permette di utilizzare la crittografia con Kyber - uno dei candidati più promettenti per la crittografia post-quantistica - circa dieci volte più veloce dei chip che si affidano a soluzioni software pure, consuma circa otto volte meno energia ed è quasi altrettanto flessibile".

Basato sullo standard open source

Il chip è un cosiddetto "circuito integrato specifico per l'applicazione", o ASIC in breve. Questi microcontrollori specializzati sono spesso prodotti in grandi quantità secondo le specifiche delle aziende. Il team del TUM ha modificato un progetto di chip open-source basato sullo standard RISC-V open-source. Questo standard viene utilizzato da un numero sempre maggiore di produttori di chip e potrebbe sostituire gli approcci proprietari delle grandi aziende in molti settori. Il chip diventa compatibile con la crittografia post-quantistica grazie a una modifica del nucleo del computer e a istruzioni speciali che accelerano le operazioni di calcolo necessarie.

D'altra parte, il progetto è stato ampliato per includere un acceleratore hardware appositamente sviluppato. Questo non solo consente al chip di utilizzare i cosiddetti algoritmi di crittografia post-quantistica basati sui reticoli, come Kyber, ma potrebbe anche funzionare con l'algoritmo SIKE. Questo è associato a uno sforzo di calcolo significativamente maggiore. Secondo il team, il chip sviluppato alla TUM è in grado di implementarlo circa 21 volte più velocemente rispetto ai chip che si affidano solo al software per la crittografia. SIKE è considerato un'alternativa promettente nel caso in cui gli approcci basati sulla rete si rivelassero, a un certo punto, non più sicuri. Tali protezioni hanno senso quando i chip vengono utilizzati per un lungo periodo di tempo.

I trojan hardware sovvertono la crittografia post-quantistica

Oltre al numero di attacchi hacker convenzionali, sta aumentando anche la minaccia dei cosiddetti Trojan hardware. I chip per computer sono solitamente prodotti secondo le specifiche delle aziende in fabbriche specializzate. Se gli aggressori riescono a introdurre circuiti trojan nella progettazione del chip prima o durante la produzione, ciò potrebbe avere gravi conseguenze. Proprio come nel caso di un attacco hacker esterno, le fabbriche potrebbero essere paralizzate o i segreti di produzione rubati. Inoltre, se il trojan è già integrato nell'hardware, anche la crittografia post-quantistica può essere sovvertita.

"Finora sappiamo molto poco su come i trojan hardware vengono utilizzati dagli aggressori reali", spiega Georg Sigl. "Per sviluppare misure di protezione, dobbiamo metterci nei panni degli aggressori e sviluppare e nascondere noi stessi i trojan. Ecco perché abbiamo inserito nel nostro chip post-quantum quattro Trojan che funzionano in modo molto diverso".

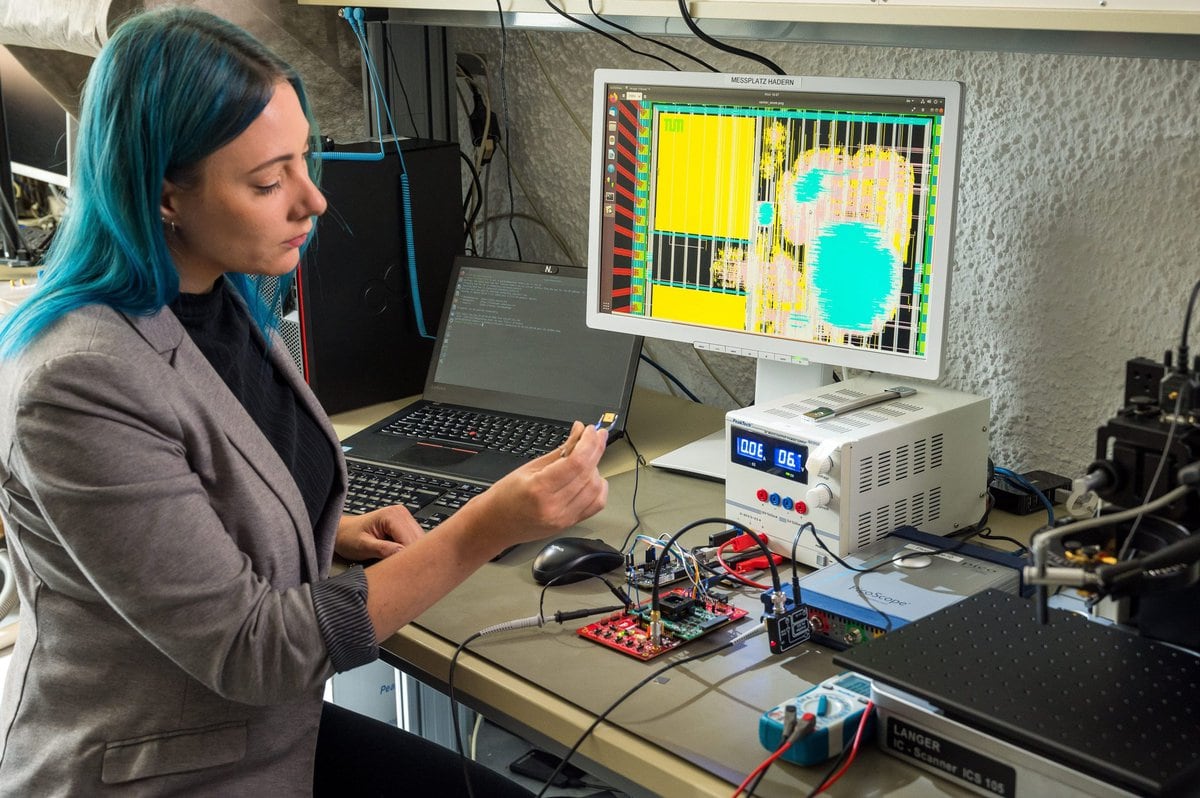

Il chip viene testato e poi smontato

Nei prossimi mesi, Sigl e il suo team testeranno intensamente le capacità crittografiche del chip e il funzionamento e la rilevabilità dei trojan hardware. In seguito, il chip verrà distrutto - a scopo di ricerca. In un processo elaborato, i percorsi dei conduttori vengono rettificati strato per strato e ogni singolo strato viene fotografato. L'obiettivo è quello di testare i nuovi metodi di intelligenza artificiale sviluppati presso la cattedra del Prof. Sigl, con i quali è possibile ricostruire l'esatto funzionamento dei chip, anche in assenza di documentazione.

"Tali ricostruzioni possono aiutare a identificare i componenti di un chip la cui funzione non ha nulla a che fare con i suoi compiti effettivi e che potrebbero essere stati introdotti di nascosto", spiega Georg Sigl. "Tali procedure potrebbero un giorno diventare standard per i controlli a campione nei grandi ordini di chip. Insieme a un'efficace crittografia post-quantistica, possiamo quindi rendere più sicuro l'hardware degli impianti industriali, ma anche delle automobili, ad esempio."

Fonte: TU Monaco