I processi complessi richiedono nuove soluzioni

Con l'aiuto della cosiddetta gestione del ciclo di vita, viene creato un approccio per semplificare l'amministrazione di un sistema attraverso il funzionamento e la disattivazione, nonché per disattivare nuovamente sistemi e risorse se necessario.

I requisiti delle reti industriali odierne sono cambiati notevolmente negli ultimi anni. Se si guarda indietro solo di qualche anno, si vedrà che i singoli sistemi di un edificio, come la videosorveglianza, i sistemi di allarme antincendio, il controllo degli accessi o persino il sistema HVAC (riscaldamento, ventilazione, condizionamento) erano nella maggior parte dei casi completamente separati in termini di tecnologia di rete.

Non è raro che per ogni sistema venga installata un'infrastruttura di rete separata. Anche la posa multipla di cavi di rete o l'installazione di più componenti di rete, come ad esempio gli switch, è solitamente influenzata dall'installazione.

La controproduttività è apparsa subito evidente per quanto riguarda le risorse e una chiara pianificazione. Di seguito viene spiegato perché questo non è più sufficiente dal punto di vista odierno o alla luce dei mutati requisiti. Per le infrastrutture esistenti, ci sono diversi aspetti da considerare per quanto riguarda la reingegnerizzazione e la gestione del ciclo di vita.

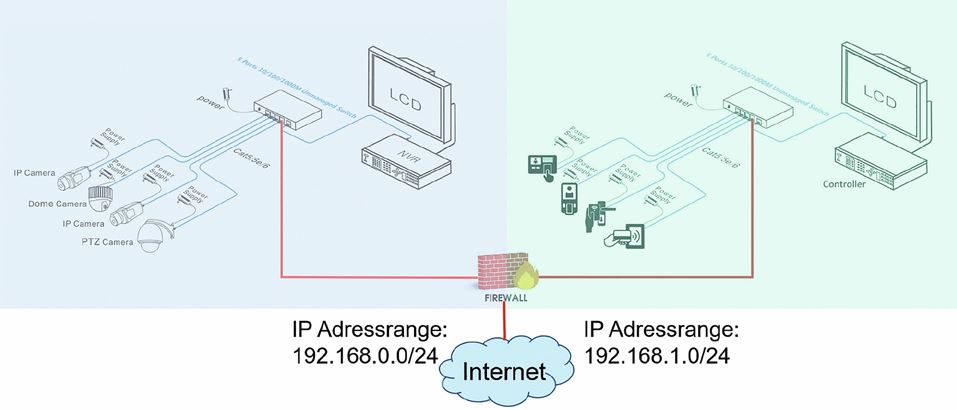

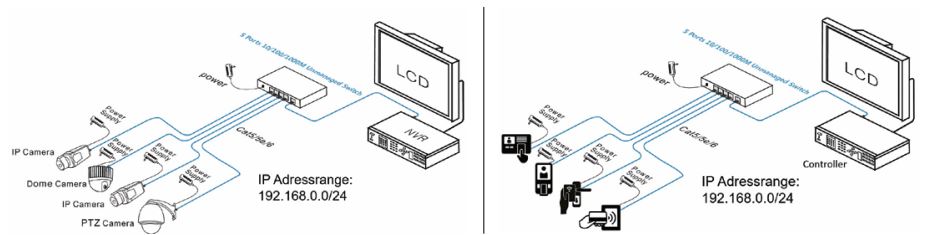

Come mostrato nella Figura 1 (vedi sotto), entrambi i sistemi hanno lo stesso intervallo di indirizzi IP. Finché questi due sistemi vengono gestiti separatamente, questa modalità di funzionamento funziona bene e in modo affidabile. Tuttavia, i requisiti dei sistemi attuali sono cambiati radicalmente. Oggi il comfort conta quanto la funzionalità. Ad esempio, i clienti vogliono garantire l'accesso ai vari sistemi da una posizione centrale. Inoltre, le aziende non sono più disposte a finanziare diverse infrastrutture di rete. Con l'aiuto dei moderni componenti di rete, è possibile far funzionare diversi sistemi contemporaneamente e in modo sicuro sulla stessa infrastruttura fisica, migliorando notevolmente il rapporto costi-benefici.

A causa di questo requisito, è necessario collegare questi due sistemi in rete. Poiché diversi dispositivi hanno ora lo stesso indirizzo IP, è inevitabile che i sistemi si comportino male. A causa di questo requisito, le reti esistenti devono essere "reingegnerizzate". Secondo l'attuale approccio di best practice, tutti i diversi sistemi, chiamati anche "mestieri", devono essere "impacchettati" in un proprio segmento di rete.

Segmentazione della rete

In senso figurato, a una delle due "case" con lo stesso indirizzo postale viene assegnato un nuovo nome di strada. In questo modo, l'ufficio postale può consegnare di nuovo correttamente i pacchi, in questo caso quelli digitali, sulla rete. Questa misura viene anche definita segmentazione. In questo modo si crea la possibilità che la comunicazione di rete passi attraverso un punto centrale e quindi si può definire con precisione quale dispositivo è "autorizzato" a comunicare con quale dispositivo finale. Un altro vantaggio della segmentazione è la resilienza dell'intera infrastruttura. Se, ad esempio, si verificasse un attacco informatico e tale segmento venisse compromesso, tale attacco - se il firewall è configurato correttamente - avrebbe al massimo "solo" un effetto sul segmento colpito; gli altri, nella migliore delle ipotesi, non verrebbero colpiti e l'azienda rimarrebbe operativa.

Vantaggi della gestione professionale del ciclo di vita

Se ora diamo uno sguardo alla gestione del ciclo di vita, diventa subito chiaro che anche questa contribuisce in modo determinante alla sicurezza informatica. In un processo di gestione di questo tipo, le aziende vengono informate in una prima fase su quali componenti IT sono necessari per poter operare un'azienda. In una seconda fase, i componenti appropriati vengono ordinati e resi disponibili.

Il passo successivo consiste nel garantire un funzionamento efficace. Ciò comporta, ad esempio, l'aggiornamento regolare del software. Ogni prodotto viene dismesso un giorno dal produttore e non è più supportato. In questo caso, ad esempio, non vengono più forniti gli aggiornamenti di sicurezza. In questo caso, la gestione del ciclo di vita aiuta a identificare tali componenti e a sostituirli tempestivamente.

Dismissione di vecchi componenti

Di conseguenza, il passo successivo si basa sulla disattivazione professionale del vecchio componente e sul suo smantellamento per garantire la migrazione ai nuovi componenti. Lo smantellamento controllato è molto importante per garantire che i vecchi sistemi non vengano "dimenticati" e rappresentino quindi un pericolo esistente.

Da qui in poi il ciclo ricomincia da capo: i sistemi obsoleti e non patchati (che non funzionano con gli ultimi aggiornamenti di sicurezza) offrono una superficie di attacco immensamente ampia e incontrollabile per i criminali informatici. Una volta creata questa base, si può passare alla manutenzione preventiva (manutenzione predittiva). In questo caso, i sensori digitali sono posizionati nell'intera infrastruttura, ma nei punti necessari, che registrano e raccolgono dati e condizioni 24 ore su 24.

Se questi dati vengono raccolti e valutati sistematicamente, è possibile trarre conclusioni sulle condizioni dell'infrastruttura. Di conseguenza, viene riconosciuto, ad esempio, quando un disco rigido si sta avvicinando alla fine della sua vita, in modo da poterlo sostituire in modo proattivo prima che si verifichi un arresto anomalo e che il sistema si blocchi. Con l'aiuto di questo concetto di manutenzione funzionante, si contribuisce in modo significativo a evitare i tempi di inattività e a mantenerli bassi. In questo modo si ottimizza la manutenzione, in quanto è necessario sostituire solo i componenti che sono palesemente difettosi o sull'orlo del collasso. Inoltre, è possibile pianificare un'analisi in orari non di punta, in modo da ridurre al minimo gli effetti sul sistema in funzione.

Questo articolo tecnico è apparso nell'edizione cartacea SicherheitsForum 1-2022.

Volete leggere gli articoli di questo numero? Allora chiudete subito qui un abbonamento.