Regin espionne les réseaux de téléphonie mobile GSM

"Regin" ne se contente pas de mener des activités de cyberespionnage, il infiltre également les réseaux de téléphonie numérique GSM. Ainsi, des millions d'utilisateurs GSM pourraient être espionnés. Les auteurs de Regin ont jusqu'à présent infecté des ordinateurs dans au moins 14 pays du monde entier.

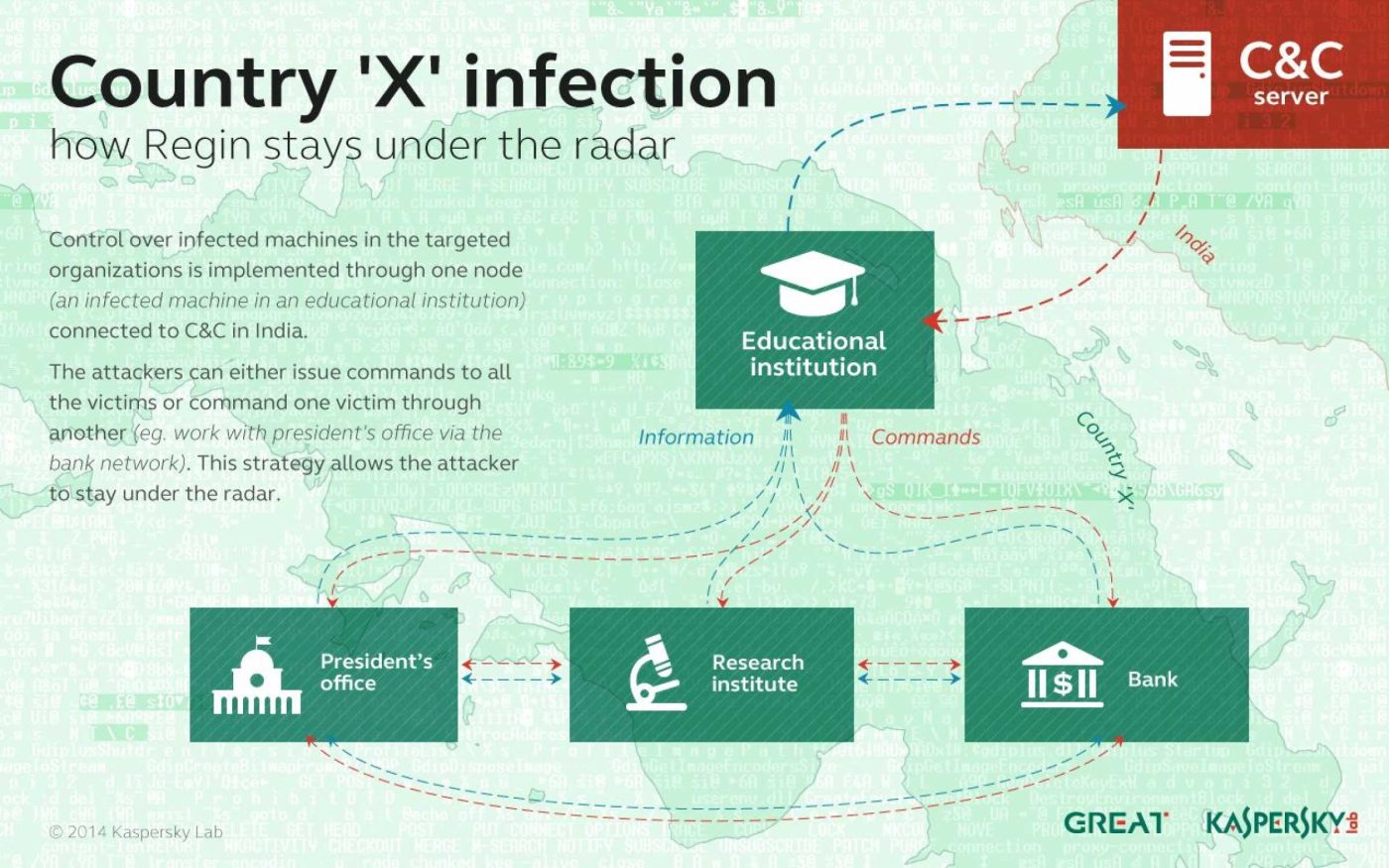

Infographies sur "Regin

Les réseaux de téléphonie mobile attaqués

La caractéristique la plus intéressante de la plate-forme Regin est sa capacité à attaquer les réseaux GSM. Au cours de son enquête, Kaspersky Lab a pu obtenir les activités d'un contrôleur de station de base GSM. Selon l'analyse, les pirates ont obtenu des données d'accès leur permettant de prendre le contrôle de cellules GSM d'une grande entreprise de téléphonie mobile. Ils pourraient ainsi avoir eu accès à des informations sur les appels traités par certaines cellules GSM. En outre, les pirates auraient pu rediriger ces appels vers d'autres cellules ou activer des cellules voisines et déployer d'autres activités malveillantes.

Les attaquants derrière Regin sont actuellement le seul groupe connu capable de mener des opérations de ce type. L'analyse des experts de Kaspersky a notamment permis d'établir les faits suivants :

- Les attaques se concentrent sur les entreprises de télécommunications, les institutions gouvernementales, les institutions financières, les organisations de recherche, les entités politiques multinationales et les individus dont les recherches portent sur les mathématiques ou la cryptographie.

- Des victimes ont été identifiées en Afghanistan, en Algérie, en Belgique, au Brésil, en Allemagne, en Inde, en Indonésie, en Iran, à Kiribati, en Malaisie, au Pakistan, dans la République des Fidji, en Russie et en Syrie.

- La plate-forme Regin se compose de différents outils malveillants qui permettent aux pirates d'accéder à l'ensemble du réseau compromis d'une organisation. Une méthode de communication très complexe entre les réseaux infectés et les serveurs de commande et de contrôle (C&C) permet un contrôle à distance et une transmission de données dissimulés.

- Un module principal de Regin peut surveiller les stations de base GSM et dérober des données sur les cellules GSM et l'infrastructure du réseau.

- En avril 2008, des données d'accès d'administration ont été volées en l'espace d'un mois, ce qui aurait permis aux commanditaires de manipuler les réseaux GSM au Moyen-Orient.

- Les premiers échantillons de Regin ont été créés en 2003 déjà. Kaspersky Lab s'est intéressé à Regin au printemps 2012. Depuis, l'expert en sécurité informatique a analysé la campagne d'espionnage. Cette analyse a révélé que Regin n'était pas seulement un programme malveillant unique, mais une plateforme complexe composée de nombreux modules.

Vous trouverez ici les analyse détaillée en anglais.