La sicurezza come apprezzamento per i dipendenti

Se un'azienda si impegna a rispettare la Carta della sicurezza, invia un segnale forte all'interno e all'esterno: la sicurezza e la tutela della salute non sono negoziabili.

Per Matthias von Ah, CEO di Gasser Felstechnik AG, la sicurezza e la salute dei dipendenti sono una preoccupazione personale. "Da noi tutti devono poter tornare a casa sani e salvi la sera. I nostri dipendenti sono la nostra più grande risorsa", afferma von Ah e sottolinea: "Per me non ci sono compromessi". Pertanto, è stato logico per l'azienda impegnarsi nella Carta della sicurezza e inviare così un segnale interno ed esterno che la salute dei dipendenti ha la massima priorità e che le regole vitali sono quindi parte integrante del lavoro quotidiano.

Gli errori possono essere fatali

Gasser Felstechnik AG è un'azienda specializzata nell'estrazione mineraria in sotterraneo, nel sostegno della roccia, nella tecnologia di brillamento e nell'ingegneria delle fondazioni. Proprio perché i rischi di incidenti in questi campi di attività sono particolarmente elevati, l'azienda sta investendo molto nella prevenzione degli incidenti da diversi anni. E per una buona ragione. Se un dipendente commette un errore mentre lavora su una parete rocciosa, nel peggiore dei casi può provocare una caduta da 200 metri. "La sicurezza è saldamente ancorata alla nostra cultura aziendale. Consideriamo un segno di apprezzamento nei confronti dei nostri dipendenti il fatto che ci prendiamo cura della loro sicurezza", afferma Matthias von Ah.

Pertanto, la sicurezza e la salute fanno parte dell'attività quotidiana di Gasser Felstechnik AG. I nuovi dipendenti ricevono una formazione dettagliata sulla sicurezza il primo giorno di lavoro. Inoltre, le regole vitali vengono regolarmente istruite e discusse in loco in situazioni di lavoro concrete.

La sicurezza in tasca

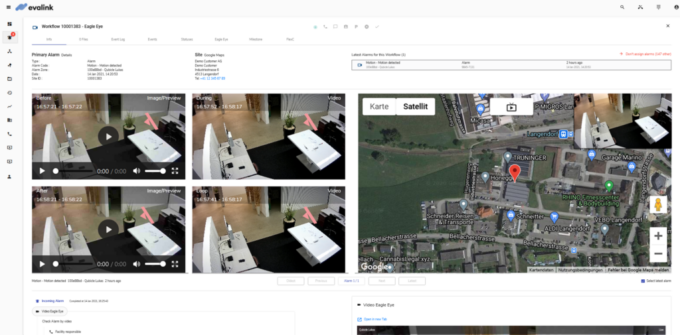

Per rendere le regole vitali un argomento regolare, Gasser Felstechnik AG si affida anche all'uso di un'app aziendale interna. Tramite questa app è possibile accedere a tutte le comunicazioni riguardanti l'azienda, compresi gli argomenti relativi alla sicurezza e alla tutela della salute. I dipendenti confermano nell'app di aver preso nota dei contenuti. L'azienda di Lungern vuole aumentare costantemente la sicurezza e la salute e ha trovato le leve più efficaci. "L'analisi dei rapporti sugli infortuni, dei quasi incidenti e di altri incidenti che si verificano in loco ci fornisce informazioni importanti su come ottimizzare ulteriormente le nostre procedure e i nostri processi in materia di sicurezza", spiega von Ah.

Una promessa di maggiore sicurezza

Oltre alle regole fondamentali, la Carta della sicurezza è uno strumento importante per ridurre gli infortuni e le malattie professionali sul posto di lavoro. Il sì alla Carta della sicurezza è una promessa. Un impegno che presuppone la volontà di schierarsi attivamente e con impegno come azienda per la sicurezza e la salute dei propri dipendenti.

La nuova campagna informativa per la Carta della sicurezza della Suva si basa su autentici modelli di ruolo. I dirigenti d'azienda e i responsabili della sicurezza che sostengono la Carta della sicurezza vogliono fungere da testimonial per convincere altre aziende dei vantaggi dell'adesione. Dopo tutto, ogni incidente evitato significa anche evitare sofferenze per le persone colpite e le loro famiglie. Inoltre, le aziende possono risparmiare sui costi se i dipendenti rimangono in salute e non perdono il lavoro.

Per saperne di più: safety-charter.ch