Regin spia le reti mobili GSM

"Regin" non solo svolge attività di spionaggio informatico, ma si infiltra anche nelle reti digitali di telefonia GSM. In questo modo, milioni di utenti GSM potrebbero essere spiati. Le persone dietro Regin hanno finora infettato i computer di almeno 14 Paesi in tutto il mondo.

Infografiche per "Regin

Reti mobili attaccate

La caratteristica più interessante della piattaforma Regin è la sua capacità di attaccare le reti GSM. Kaspersky Lab è riuscito a ottenere le attività di un controller di una stazione base GSM durante la sua indagine. Secondo l'analisi, gli aggressori hanno ottenuto i dati di accesso con l'aiuto dei quali possono portare sotto il loro controllo le celle GSM di una grande azienda di telefonia mobile. In questo modo, avrebbero potuto avere accesso alle informazioni sulle chiamate elaborate da determinate celle GSM. Inoltre, gli aggressori avrebbero potuto reindirizzare queste chiamate verso altre celle o attivare celle vicine, oltre a scatenare altre attività dannose.

Gli aggressori che si celano dietro Regin sono attualmente l'unico gruppo noto in grado di effettuare operazioni di questo tipo. L'analisi degli esperti di Kaspersky ha prodotto, tra l'altro, i seguenti risultati:

- Gli attacchi si concentrano su società di telecomunicazioni, istituzioni governative, istituzioni finanziarie, organizzazioni di ricerca, organismi politici multinazionali e individui il cui campo di ricerca comprende la matematica o la crittografia.

- Le vittime sono state identificate in Afghanistan, Algeria, Belgio, Brasile, Germania, India, Indonesia, Iran, Kiribati, Malesia, Pakistan, Repubblica delle Figi, Russia e Siria.

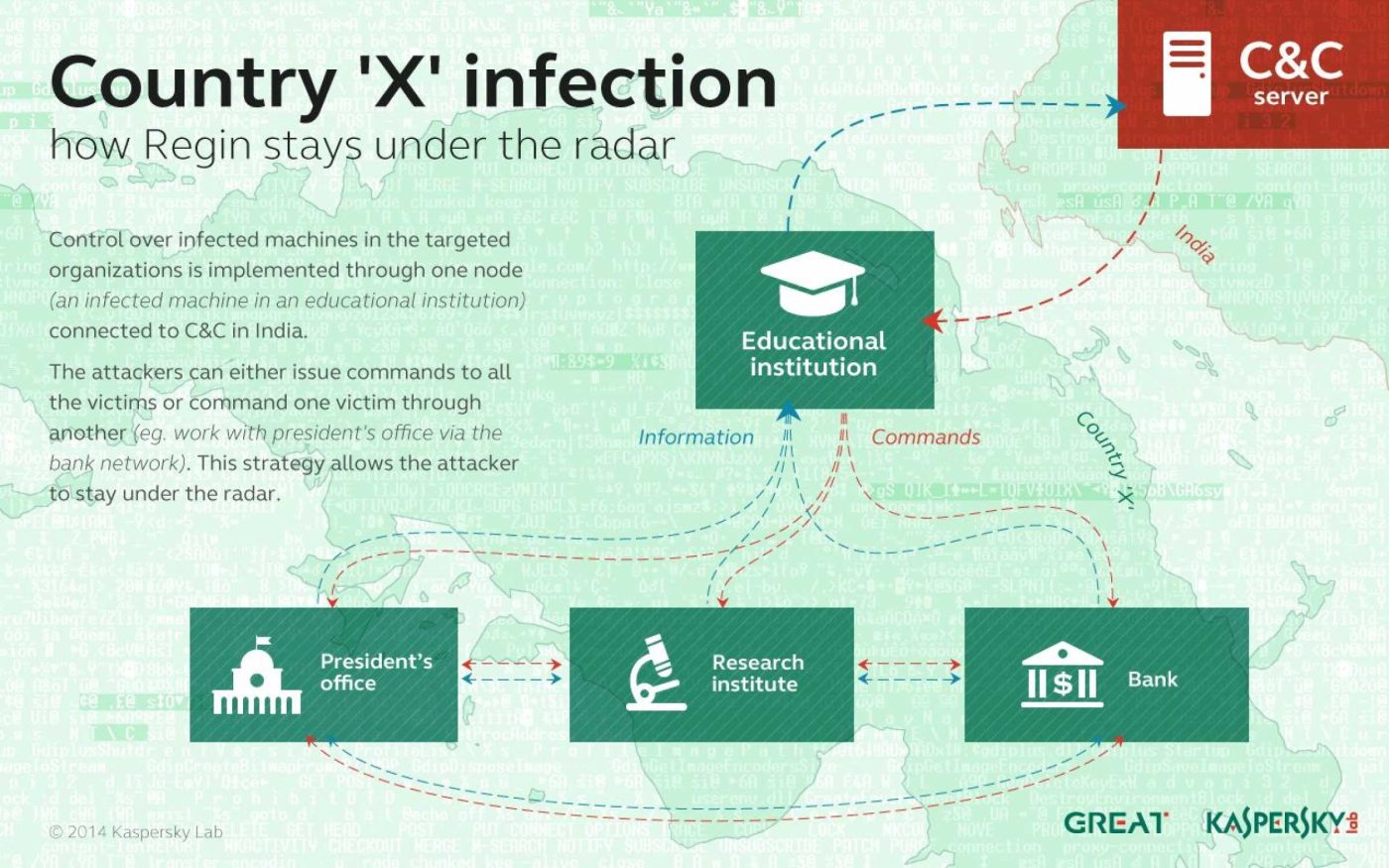

- La piattaforma Regin è costituita da vari strumenti dannosi che consentono agli aggressori di accedere all'intera rete compromessa di un'organizzazione. Un metodo di comunicazione altamente complesso tra le reti infette e i server di comando e controllo (C&C) consente il controllo remoto occulto e la trasmissione di dati.

- Un modulo Regin principale può monitorare le stazioni base GSM e rubare dati sulle celle GSM e sull'infrastruttura di rete.

- Nell'aprile 2008, nel giro di un mese, sono stati rubati dati di accesso amministrativo, che potrebbero essere stati utilizzati dai responsabili per manipolare le reti GSM in Medio Oriente.

- I primi campioni di Regin sono stati creati già nel 2003. Kaspersky Lab è venuta a conoscenza di Regin nella primavera del 2012. Da allora, l'esperto di sicurezza informatica ha analizzato la campagna di spionaggio. Questa analisi ha rivelato che Regin non è un singolo programma dannoso, ma una piattaforma complessa composta da numerosi moduli.

Qui troverete il analisi approfondita in inglese.