Sept mythes courants sur la cybersécurité

En fait, les mythes sont avant tout divertissants. Toutefois, il existe aussi des mythes dangereux, comme celui de la cybersécurité. En effet, une mauvaise compréhension de la manière dont une personne peut se protéger numériquement conduit parfois à des violations de sécurité dévastatrices. Il est donc temps de démystifier les sept plus grands mythes de la cybersécurité et de mieux protéger les entreprises.

Ci-dessous, les sept mythes les plus répandus en matière de cybersécurité :

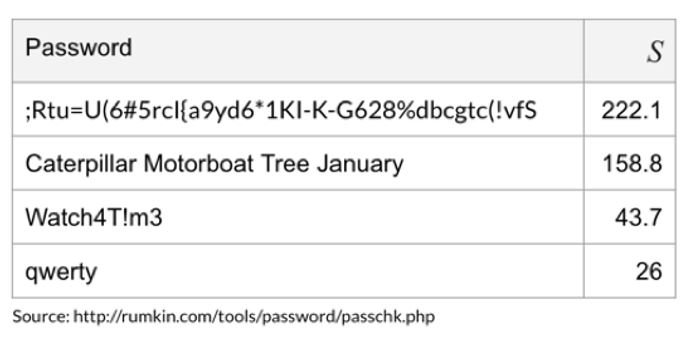

1 Les politiques de mot de passe doivent inclure certains caractères

Les caractères spéciaux ne rendent pas nécessairement un mot de passe plus sûr (voir aussi l'article Mots de passe sécurisés). L'exemple du tableau ci-dessous montre que "Watch4T!m3" est un mot de passe plus fort que "qwerty". Toutefois, "Caterpillar Motorboat Tree January" est trois fois plus fort que "Watch4T!m3", bien qu'il ne contienne aucun caractère spécial. Les utilisateurs devraient donc plutôt utiliser des mots de passe plus longs. Les mots de passe contenant des caractères spéciaux arbitraires ne sont pas plus sûrs, ils ne font qu'engendrer de la frustration chez l'utilisateur.

2 L'authentification multi-facteurs empêche le "credential stuffing

L'authentification multifactorielle (MFA) est certes un outil de cybersécurité, mais elle n'empêche pas Le bourrage de crâne. Si un pirate tente de se connecter avec de fausses données d'identification, le serveur réagit par un message d'erreur. Si les données de connexion sont correctes, le serveur demande un deuxième facteur d'authentification. Les pirates obtiennent ainsi des informations utiles. Avec les données de connexion correctes, ils peuvent se concentrer sur des schémas et obtenir un accès pour le deuxième facteur d'authentification par exemple par ingénierie sociale, fraude au portage ou SIM-swapping.

3 Sans perte, il n'y a pas de fraude

Une fraude est toujours une fraude, même sans perte de données. Dès qu'un pirate informatique procède à une tromperie, par exemple en obtenant l'accès à un compte de messagerie, il s'agit d'une fraude, même si aucun dommage n'a encore été causé. Il existe certes quelques types d'attaques qui permettent d'abord d'obtenir un accès et d'attendre ensuite. Il s'agit néanmoins d'une fraude. Ainsi, il n'est pas rare que des entreprises soient infiltrées bien avant de découvrir une attaque.

4 Seule une fraction du trafic de connexion est automatisée

Les entreprises sous-estiment la menace que représentent les méthodes automatisées. Avec, entre autres, des réseaux de zombies, des serveurs proxy ouverts, des appareils IoT compromis, des VPN partagés et des serveurs virtuels, les pirates peuvent lancer des attaques distribuées en utilisant plusieurs millions d'IP du monde entier. Les contre-mesures existantes, comme les pare-feu d'applications web, ne détectent généralement qu'une petite partie du trafic d'attaque. C'est pourquoi de nombreuses contre-mesures manquent les IP avec un faible trafic de données. Pourtant, ce sont souvent ces dernières qui sont responsables de la majorité du trafic d'attaque.

5 Le captcha stoppe les robots

Captchas provoquent parfois une augmentation de la tension artérielle chez les personnes se trouvant devant l'écran, mais ne constituent pas un véritable obstacle pour les pirates. Il existe depuis longtemps des fermes de clics humains - comme l'entreprise russe 2Captcha - qui offrent aux fraudeurs un accès API automatisé, résolvent des captchas toute la journée et rendent ainsi possibles des attaques automatisées.

6 Les agrégateurs de données financières et de points de fidélité prennent la sécurité au sérieux

De nombreux utilisateurs se servent d'un agrégateur de données financières pour se connecter à des comptes bancaires en ligne. Ils obtiennent ainsi une vue d'ensemble de leur situation financière et ne doivent pas se reconnecter à chaque fois qu'ils possèdent plusieurs comptes bancaires. Il en va de même pour les agrégateurs de points de fidélité. Toutefois, le nom d'utilisateur et le mot de passe sont d'abord demandés pour chaque compte afin de le lier à l'agrégateur. Les pirates utilisent des paires utilisateur/mot de passe volées qu'ils ont achetées sur le dark web et les testent dans les formulaires de connexion de centaines de sites Internet via des agrégateurs. Comme de nombreuses personnes réutilisent souvent les noms d'utilisateur et les mots de passe, les criminels ont ainsi accès à des milliers de comptes d'utilisateur à l'aide du Credential Stuffing.

7 La cybersécurité est toujours épuisante pour les individus

C'est faux, car une bonne cybersécurité fonctionne sans même que l'utilisateur s'en rende compte ou soit affecté. La biométrie comportementale fonctionne en arrière-plan et analyse les frappes de touches, les commandes tactiles, les mouvements de la souris et l'orientation de l'appareil afin de créer un profil d'utilisateur et de le conserver en toute sécurité. Ces données sont analysées et évaluées afin de calculer une régularité entre le comportement actuel de l'utilisateur et son comportement passé et attendu. Cela permet d'éviter que des pirates ne prennent le contrôle de comptes. Ce type de cybersécurité est bien plus sûr que les logins traditionnels.

Auteur : Bernd Achatz, directeur technique chez F5 Networks, démystifie les mythes de la cybersécurité qui nuisent aux affaires