Sette miti comuni sulla sicurezza informatica

I miti, in realtà, sono soprattutto una cosa: divertire. Tuttavia, esistono anche miti pericolosi, come quello sulla sicurezza informatica. Perché un'errata comprensione di come una persona possa proteggersi digitalmente a volte porta a devastanti violazioni della sicurezza. È quindi giunto il momento di sfatare i sette principali miti sulla cybersecurity e proteggere meglio le aziende.

Ecco i sette miti comuni sulla cybersicurezza:

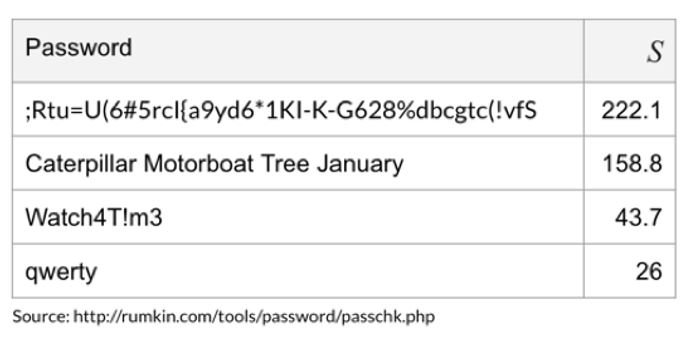

1 I criteri per le password devono includere determinati caratteri

I caratteri speciali non rendono necessariamente più sicura una password (si veda anche l'articolo Password sicure). L'esempio della tabella sottostante mostra che "Watch4T!m3" è una password più forte di "qwerty". Tuttavia, "Caterpillar Motorboat Tree January" è tre volte più forte di "Watch4T!m3" anche se non contiene alcun carattere speciale. Pertanto, gli utenti dovrebbero utilizzare password più lunghe. Le password con caratteri speciali arbitrari non sono più sicure, ma causano solo frustrazione all'utente.

2 L'autenticazione a più fattori previene il riempimento delle credenziali

L'autenticazione a più fattori (MFA) è uno strumento di cybersecurity, ma non impedisce che Imbottimento di credenziali. Se un hacker tenta di accedere con credenziali false, il server risponde con un messaggio di errore. Se le credenziali sono corrette, il server richiede un secondo fattore di autenticazione. Questo fornisce agli aggressori informazioni utili. Con le credenziali corrette, possono concentrarsi sugli schemi e ottenere l'accesso al secondo fattore di autenticazione tramite social engineering, frodi di porting o scambio di SIM, ad esempio.

3 Senza perdita non c'è frode

La frode è sempre una frode, anche senza perdita di dati. Nel momento in cui un hacker mette in atto un inganno, ad esempio accedendo a un account di posta elettronica, si tratta di una frode, anche se non è stato ancora arrecato alcun danno. Esistono certamente alcuni tipi di attacco che prima ottengono l'accesso e poi aspettano. Tuttavia, si tratta di una frode. Non è quindi raro che le aziende vengano infiltrate molto prima di scoprire un attacco.

4 Solo una frazione del traffico di login è automatizzato

Le aziende sottovalutano la minaccia rappresentata dai metodi automatizzati. Grazie a botnet, server proxy aperti, dispositivi IoT compromessi, VPN condivise e server virtuali, tra gli altri, gli aggressori possono lanciare attacchi distribuiti utilizzando molti milioni di IP da tutto il mondo. Le contromisure esistenti, come i firewall per applicazioni web, di solito rilevano solo una piccola parte del traffico di attacco. Per questo motivo, molte contromisure non riescono a individuare gli IP con un basso traffico di dati. Ma spesso sono proprio questi ultimi i responsabili del maggior traffico di attacchi.

5 Il Captcha blocca i bot

Captchas a volte provocano un aumento della pressione sanguigna per le persone che si trovano davanti allo schermo, ma non costituiscono un vero e proprio ostacolo per gli aggressori. Da tempo esistono click farm umane, come l'azienda russa 2Captcha, che offrono ai truffatori l'accesso automatico alle API, risolvono i captchas per tutto il giorno e rendono così possibili attacchi automatizzati.

6 Gli aggregatori di dati finanziari e di punti fedeltà prendono sul serio la sicurezza

Molti utenti utilizzano un aggregatore di dati finanziari per accedere ai conti bancari online. In questo modo è possibile avere una visione d'insieme del proprio stato finanziario, senza dover effettuare il login ogni volta che si hanno più conti bancari. Lo stesso vale per gli aggregatori di punti fedeltà. Tuttavia, per ogni account vengono prima richiesti il nome utente e la password per collegarlo all'aggregatore. Gli hacker utilizzano coppie utente/password rubate acquistate sul dark web e le testano nei moduli di accesso di centinaia di siti web attraverso gli aggregatori. Poiché molte persone riutilizzano frequentemente nomi utente e password, i criminali possono accedere a migliaia di account utente attraverso il credential stuffing.

7 La cybersecurity è sempre faticosa per l'individuo

Questo è sbagliato, perché una buona sicurezza informatica funziona senza che l'utente se ne accorga o ne sia colpito. La biometria comportamentale viene eseguita in background e analizza i tasti premuti, i comandi touch, i movimenti del mouse e l'orientamento del dispositivo per creare e memorizzare in modo sicuro un profilo utente. Questi dati vengono analizzati e valutati per calcolare una regolarità tra il comportamento attuale dell'utente e il suo comportamento passato e previsto. Questo impedisce agli aggressori di impadronirsi degli account. Questo tipo di sicurezza informatica è molto più sicuro dei login tradizionali.

Autore: Bernd Achatz, direttore tecnico di F5 Networks, sfata i miti sulla sicurezza informatica che danneggiano le aziende